Cyberwar

Mysterious ’08 Turkey Pipeline Blast Opened New Cyberwar

Energy Politics

Kinetic Effects

Infrared Camera

Circumventing Russia

First Mystery

Malicious Program

Extensive Reconnaissance

‘Terrorism Act’

Potential Rivals

Critical Services

AI

Το Ισραήλ ενσωματώνει αθόρυβα συστήματα τεχνητής νοημοσύνης σε θανατηφόρες στρατιωτικές επιχειρήσεις

Οι Ισραηλινές Αμυντικές Δυνάμεις έχουν αρχίσει να χρησιμοποιούν τεχνητή νοημοσύνη για να επιλέγουν στόχους για αεροπορικές επιδρομές και να οργανώνουν υλικοτεχνική υποστήριξη εν καιρώ πολέμου, καθώς οι εντάσεις κλιμακώνονται στα κατεχόμενα εδάφη και με τον επίδοξο αντίπαλο Ιράν.

Αν και ο στρατός δεν σχολίασε τις συγκεκριμένες επιχειρήσεις, αξιωματούχοι λένε ότι αξιοποιεί τώρα ένα σύστημα συστάσεων τεχνητής νοημοσύνης που μπορεί να συγκεντρώνει τεράστιες ποσότητες δεδομένων για να επιλέξει στόχους για αεροπορικές επιδρομές.

Οι επόμενες επιδρομές μπορούν στη συνέχεια να επεξεργαστούν γρήγορα με ένα άλλο μοντέλο τεχνητής νοημοσύνης που ονομάζεται Fire Factory, το οποίο χρησιμοποιεί δεδομένα σχετικά με εγκεκριμένους από τον στρατό στόχους για τον υπολογισμό των φορτίων πυρομαχικών, την ιεράρχηση και την ανάθεση χιλιάδων στόχων σε αεροσκάφη και drones, καθώς και προτείνει ένα χρονοδιάγραμμα.

Ενώ και τα δύο συστήματα επιβλέπονται από ανθρώπινους χειριστές που ελέγχουν και εγκρίνουν μεμονωμένους στόχους και σχέδια αεροπορικών επιδρομών, σύμφωνα με αξιωματούχο του Ισραηλινού Στρατού (IDF), η τεχνολογία εξακολουθεί να μην υπόκειται σε κανέναν διεθνή ή κρατικό κανονισμό.

Οι υποστηρικτές της υποστηρίζουν ότι οι προηγμένοι αλγόριθμοι μπορεί να ξεπεράσουν τις ανθρώπινες δυνατότητες και θα μπορούσαν να βοηθήσουν τον στρατό να ελαχιστοποιήσει τις απώλειες, ενώ οι επικριτές προειδοποιούν για τις δυνητικά θανατηφόρες συνέπειες της στήριξης σε όλο και πιο αυτόνομα συστήματα.

«Αν υπάρχει λάθος στον υπολογισμό της τεχνητής νοημοσύνης και αν η τεχνητή νοημοσύνη δεν εξηγείται, τότε ποιον κατηγορούμε για το λάθος;» είπε ο Ταλ Μίμραν, λέκτορας διεθνούς δικαίου στο Εβραϊκό Πανεπιστήμιο της Ιερουσαλήμ και πρώην νομικός σύμβουλος του στρατού.

Οι λεπτομέρειες της επιχειρησιακής χρήσης της τεχνητής νοημοσύνης από τον στρατό παραμένουν σε μεγάλο βαθμό απόρρητες, ωστόσο δηλώσεις στρατιωτικών αξιωματούχων υποδηλώνουν ότι ο IDF έχει αποκτήσει εμπειρία στο πεδίο της μάχης με τα αμφιλεγόμενα συστήματα.

Το 2021, ο Ισραηλινός Στρατός περιέγραψε τη σύγκρουση 11 ημερών στη Γάζα ως τον πρώτο «πόλεμο της τεχνητής νοημοσύνης» στον κόσμο, επικαλούμενος τη χρήση τεχνητής νοημοσύνης για τον εντοπισμό σημείων εκτόξευσης πυραύλων και την ανάπτυξη σμήνων drones. Το Ισραήλ πραγματοποιεί επίσης επιδρομές στη Συρία και τον Λίβανο, με στόχο, όπως λέει, αποστολές όπλων σε πολιτοφυλακές που υποστηρίζονται από το Ιράν, όπως η Χεζμπολάχ.

Τους τελευταίους μήνες, το Ισραήλ εκδίδει σχεδόν καθημερινές προειδοποιήσεις προς το Ιράν για τον εμπλουτισμό του ουρανίου, δεσμευόμενο ότι δεν θα επιτρέψει στη χώρα να αποκτήσει πυρηνικά όπλα σε καμία περίπτωση.

Σε περίπτωση που οι δυο τους ξεκινήσουν στρατιωτική σύγκρουση, ο Ισραηλινός Στρατός αναμένει ότι οι Ιρανοί πληρεξούσιοι στη Γάζα, τη Συρία και τον Λίβανο θα αντεπιτεθούν, θέτοντας το έδαφος για την πρώτη σοβαρή πολυμέτωπη σύγκρουση για το Ισραήλ από τον Πόλεμο του Γιομ Κιπούρ.

Τα εργαλεία που βασίζονται στην τεχνητή νοημοσύνη, όπως το Fire Factory, είναι προσαρμοσμένα για ένα τέτοιο σενάριο, σύμφωνα με αξιωματούχους του IDF.

Ο IDF χρησιμοποιεί εδώ και καιρό την τεχνητή νοημοσύνη, αλλά τα τελευταία χρόνια έχει επεκτείνει αυτά τα συστήματα σε διάφορες μονάδες, καθώς επιδιώκει να τοποθετηθεί ως παγκόσμιος ηγέτης στον αυτόνομο οπλισμό.

Μερικά από αυτά τα συστήματα κατασκευάστηκαν από ισραηλινούς αμυντικούς εργολάβους. Άλλα, όπως οι κάμερες ελέγχου συνόρων StarTrack, οι οποίες εκπαιδεύονται σε πλάνα χιλιάδων ωρών για την αναγνώριση ανθρώπων και αντικειμένων, αναπτύχθηκαν από τον στρατό.

Η ενασχόληση με αυτήν την πληθώρα πληροφοριών είναι ο σκοπός του Κέντρου Επιστήμης Δεδομένων και Τεχνητής Νοημοσύνης, που διευθύνεται από τη μονάδα 8200 του στρατού.

Ο μυστικός χαρακτήρας του τρόπου με τον οποίο αναπτύσσονται τέτοια εργαλεία έχει εγείρει σοβαρές ανησυχίες, συμπεριλαμβανομένου του ότι το χάσμα μεταξύ ημιαυτόνομων συστημάτων και πλήρως αυτοματοποιημένων μηχανημάτων θανάτωσης θα μπορούσε να μειωθεί εν μία νυκτί.

Σε ένα τέτοιο σενάριο, οι μηχανές θα είχαν την εξουσία να εντοπίζουν και να χτυπούν στόχους, με τους ανθρώπους να απομακρύνονται εξ ολοκλήρου από τις θέσεις λήψης αποφάσεων.

Το Ισραήλ λέει ότι δεν σκοπεύει να αφαιρέσει την ανθρώπινη εποπτεία τα επόμενα χρόνια.

Πηγή: Bloomberg

Cyberwar

Τράπεζα Θεμάτων DDoS επίθεση: Συμπέρασμα τεχνικής ανάλυσης

Σύμφωνα, λοιπόν, με δημοσιεύματα η ιστοσελίδα trapeza.iep.edu.gr (server που εξυπηρετεί την Τράπεζα Θεμάτων και βρίσκεται στις υποδομές του Ινστιτουτου Εκπαιδευτικής Πολιτικής) δέχθηκε μια ισχυρή επίθεση Distributed Denial of Service (DDoS), μια επίθεση που ως γνωστών παραλύει και απειλεί τη λειτουργία των υπολογιστικών συστημάτων οργανισμών αλλά και την ασφάλεια των πληροφοριών που διαθέτει.

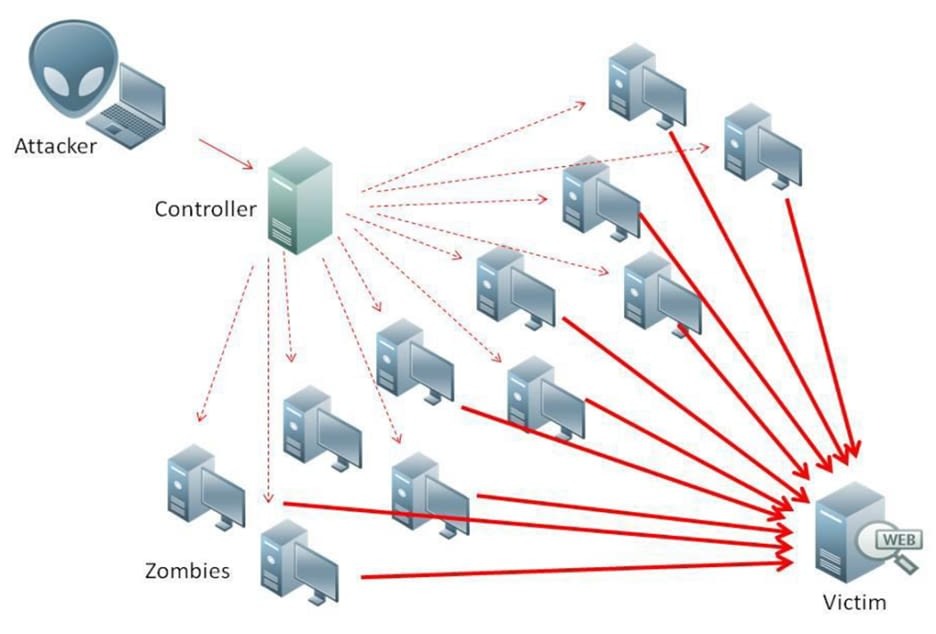

Τι είναι οι επιθέσεις DDoS;

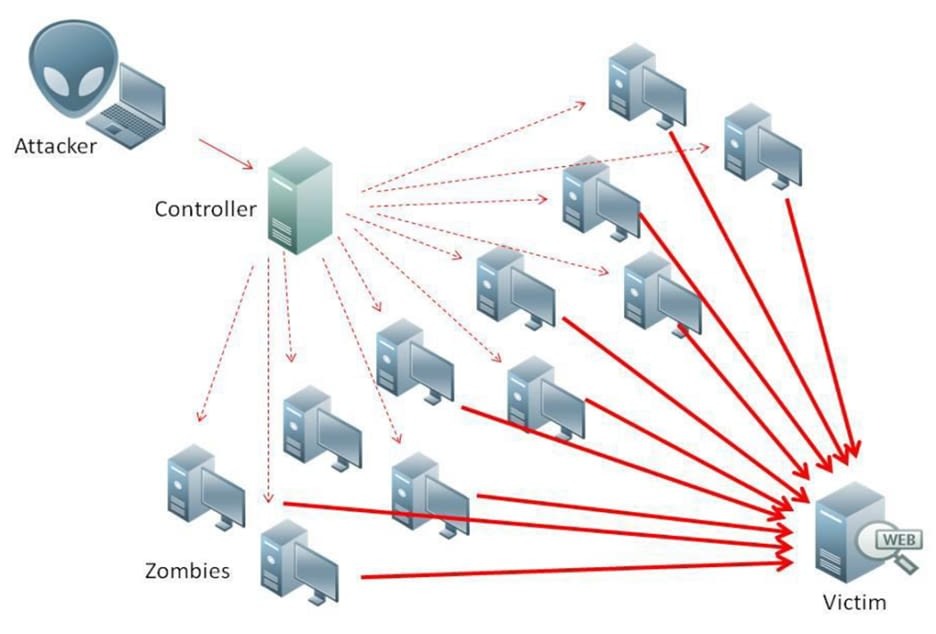

Οι επιθέσεις DDoS είναι κυβερνοεπιθέσεις όπου πολλαπλοί υπολογιστές (συνήθως από χώρες που διαθέτουν υψηλό bandwidth όπως Ρωσία,Κίνα,Ινδία,ΗΠΑ) κατακλύζουν έναν στόχο με τόσο μεγάλο όγκο δεδομένων/αιτημάτων, ώστε να μην μπορεί να επεξεργαστεί όλες τις αιτήσεις, με αποτέλεσμα να γίνεται ανενεργός κοινώς να “πέφτει”. Αυτό επιτυγχάνεται συνήθως χρησιμοποιώντας την τακτική της επίθεσης από πολλαπλά σημεία, με τον στόχο να κατακλύσουν το σύστημα ή το δίκτυο του θύματος με επιβαρυντικές αιτήσεις.

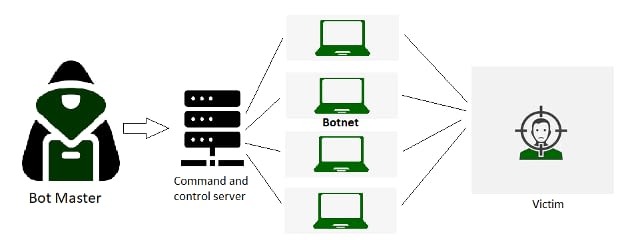

Ο εξυπηρετητής (server) δεν μπορεί να ανταποκριθεί στα αιτήματα και η παροχή της υπηρεσίας σταματάει. Οι υπολογιστές που χρησιμοποιούνται για την διεξαγωγή αυτών των επιθέσεων είναι συνήθως εν αγνοία των κατόχων τους (botnets/zombies) και διατάσσονται από τους χειριστές/hackers να αρχίσουν την αποστολή αιτημάτων προς τον server-στόχο. Μετά από λίγο και ανάλογα με τον αριθμό των αιτημάτων ο server-στοχος τίθεται εκτός λειτουργίας με αποτέλεσμα να μην μπορεί να ανταποκριθεί σε νέα αιτήματα. Σχηματική αναπαράσταση των επιθέσεων φαίνεται παρακάτω:

Τράπεζα Θεμάτων DDoS επίθεση: Τι συνέβη στην περίπτωση κυβερνοεπίθεσης στη Τράπεζα Θεμάτων;

Στην περίπτωση της Τράπεζας θεμάτων, η επίθεση DDoS «φέρεται» σύμφωνα με τις πληροφορίες των μέσων ενημέρωσης αλλά και την ανάρτηση του Υπουργείου Παιδείας, να παρέλυσε τα ψηφιακά του συστήματα για αρκετές ώρες, τόσο στις 29/5/2023 αλλά και σήμερα στις 30/5/2023. Η ανακοίνωση μάλιστα ανέφερε ότι:

“Έγιναν μαζικές επισκέψεις από τρίτους προς την πλατφόρμα -η ανακοίνωση κάνει λόγο για έως 280.000 συνδέσεις ανά δευτερόλεπτο-, συνδέσεις που έχουν ως σκοπό να την κάνουν μη λειτουργική. «Αυτές οι κατανεμημένες επιθέσεις DDοS αποσκοπούν κακόβουλα να εμποδίσουν την ομαλή πρόσβαση των χρηστών στο σύστημα. Δεν αποτελούν παραβίαση του συστήματος ούτε είναι σε θέση να αποκτήσουν πρόσβαση στα στοιχεία του και τα δεδομένα του», αναφέρεται στην ανακοίνωση.

Όπως ενημέρωσαν τα υπουργεία, η επίθεση απομονώθηκε στις 9:20 το πρωί, με κοινές ενέργειες από το ΙΕΠ και το ΕΔΥΤΕ και τότε επανήλθε η δυνατότητα πρόσβασης των χρηστών. Ωστόσο, οι κακόβουλες επιθέσεις επέμειναν και συνεχίστηκαν και μετά τις 9:20, αντιμετωπίστηκαν όμως με επιτυχία.

Το SecNews προχώρησε σε τεχνική δημοσιογραφική έρευνα ώστε να προσδιορίσει τα πραγματικά περιστατικά. Πληροφορίες που έφτασαν στο SecNews, μέσω Twitter (ευχαριστούμε τον φίλο-αναγνώστη μας) καθοδήγησαν την τεχνική μας ομάδα στο να αναζητήσει σχετικά τεχνικά δεδομένα στην ιστοσελίδα https://mon.grnet.gr και πιο συγκεκριμένα στο

https://mon.grnet.gr/rg/543947/details/#tabs=aggregate

Το Εθνικό Δίκτυο Υποδομών Τεχνολογίας και Έρευνας (ΕΔΥΤΕ) https://www.grnet.gr στελέχη του οποίου διαθέτουν υψηλή κατάρτιση υποστηρίζοντας πλήθος υποδομών στη χώρα μας, έχουν δημιουργήσει Monitoring Tool (με χρήση Opensource εργαλείων) ώστε σε πραγματικό χρόνο και κάθε χρονική στιγμή να καταγράφουν της διακυμάνσεις του διαδικτυακού φόρτου.

Για τη συνέχεια Secnews

Cyberwar

Αντιμετωπίζοντας την τουρκική προπαγάνδα

1. Δεν αρκεί ότι η καθημερινή τους ύβρις «διανθίζεται» και με ανθρωπολογικά (ρατσιστικά) κατά της Ελλάδος χαρακτηριστικά. H ερντογανική Τουρκία στερείται επιχειρημάτων. Επιπόλαιο εντούτοις είναι να θεωρήσουμε ότι η προπαγάνδα που στηρίζεται στο ψέμα και στην εξαπάτηση (deception) δεν μας βλάπτει. Ενόσω γράφω το κείμενο αυτό η αναζήτηση στο Google «Greek S-300 lock turkish jets» δίδει πάνω από 5.800.000 αποτελέσματα. H Ελλάδα, στόχος της Αγκυρας, οι εταίροι μας στην Ευρωπαϊκή Ενωση αλλά και η Ουάσιγκτον –οι S-400 άμεσα την αφορούν– δεν δείχνουμε διατεθειμένοι να αντιδρούμε με τα ίδια μέσα.

Οι ελληνικές διαψεύσεις ειδικότερα, στηρίζονται μεν στην αλήθεια, μοιάζουν όμως στους τρίτους τυποποιημένες. Η ευπρέπεια και ο αυτοσεβασμός ερμηνεύονται ως ένδειξη αδυναμίας. Το ψέμα επιχειρεί να κερδίσει τις στιγμιαίες έστω εντυπώσεις. Δεν είναι νέα η διαπίστωση ότι οι ιθύνοντες της Αγκυρας έχουν μελετήσει και εφαρμόζουν την παραπληροφόρηση και την προπαγάνδα. Από την εποχή του Ηροδότου και του Θουκυδίδη η εξαπάτηση αποτελεί πολυχρησιμοποιημένο μέσο πολιτικής, διπλωματίας, ψυχολογικών επιχειρήσεων και πολέμου. Συχνά είναι αποτελεσματική. Δεν μπορεί να αντιμετωπιστεί μόνο με τους κλασικούς κανόνες και επίσημους μηχανισμούς και φορείς επικοινωνίας και δημόσιας διπλωματίας.

2. Σκέψεις-προτάσεις:

A. Παρά την εμπειρία που θα έπρεπε να είχαμε αποκτήσει από τις διαδοχικές κρίσεις και προσπάθειες αποσταθεροποίησης του Μαρτίου – Αυγούστου 2020, εξακολουθούμε να υστερούμε στους αυτοματοποιημένους μηχανισμούς δημιουργίας και αξιοποίησης λογαριασμών προβολής των θέσεών μας στο Twitter και γενικότερα στα σύγχρονα μέσα κοινωνικής δικτύωσης. Οι δραστήριοι λογαριασμοί του πρωθυπουργού, των υπουργών Εξωτερικών και Αμυνας, άλλων κυβερνητικών στελεχών, καθώς και του αρχηγού ΓΕΕΘΑ, δεν μπορούν να διαγκωνίζονται επώνυμους ή ανώνυμους σχολιαστές και επαγγελματίες αμφισβητίες, αρνητές, συχνά δε και υβριστές.

Β. Επιπλέον, δεν είμαστε πάνω από δέκα-δώδεκα επώνυμοι που τακτικά τουιτάρουμε στην αγγλική προβάλλοντας τα συμφέροντα και τις θέσεις της Ελλάδος. Tις εθνικές μας θέσεις. Οταν όμως δέχεσαι υβριστικά σχόλια από κατευθυνόμενους επώνυμους ή ανώνυμους –κυρίως τουρκικής προέλευσης– τότε ή τους διαγράφεις –πρακτική που ακολουθώ– ή δεν δίνεις συνέχεια για λόγους αυτοπροστασίας και αυτοσεβασμού. Πρακτική που επίσης ακολουθούμε χωρίς να είναι όμως η πλέον αποτελεσματική.

Γ. Επείγει η δημιουργία ενός συστημικού επικοινωνιακού «επιχειρησιακού θαλάμου» (war room) με τεχνητά (virtual) παραρτήματα σε αρκετές χώρες ώστε να χειρίζονται στην αγγλική ποικιλώνυμους λογαριασμούς προβολής, αναμετάδοσης, επιθετικής προώθησης των θέσεών μας και διαρκούς αντίκρουσης αρνητικών σχολίων. Το «war room» άλλωστε προτείνουν και στήνουν οι μεγάλες εταιρείες λόμπι και δημοσίων σχέσεων της Κ Street στην Ουάσιγκτον. Aναλογία και συμμετρία συνεπώς στον επικοινωνιακό πόλεμο ουσίας και εντυπώσεων.

Δ. Παρατηρώ την αμεσότητα και την ευκολία με την οποία δημιουργούνται καθημερινά λογαριασμοί προώθησης κομματικών θέσεων και δυσφήμησης –χαρακτηρισμός υποτονικός– των πολιτικών αντιπάλων. Δεν είναι δύσκολο να γίνει κάτι ανάλογο σε εθνικό επίπεδο για την προβολή των θέσεών μας και την αντίκρουση της ανώνυμης και επώνυμης τουρκικής –και όχι μόνο– προπαγανδιστικής παραπληροφόρησης και εξαπάτησης. Διαθέτουμε αναξιοποίητη υπεραξία γνώσης και μυαλού.

για τη συνέχεια Kathimerini

-

Ιράν6 ώρες πριν

Ιράν6 ώρες πρινΚόκκινος συναγερμός στο κεντρικό Ισραήλ! Εκτοξεύτηκε βαλλιστικός πύραυλος από την Υεμένη – Αναχαιτίστηκε με επιτυχία λέει ο IDF

-

Video10 ώρες πριν

Video10 ώρες πρινΙσραήλ: Αν χτυπήσει πυρηνικά, αρχίζει η καταστροφή

-

Video12 ώρες πριν

Video12 ώρες πρινΑσταμάτητο το Ισραήλ! Βομβάρδισε Ρωσική βάση στην Συρία

-

Εξωτερική Πολιτική2 ημέρες πριν

Εξωτερική Πολιτική2 ημέρες πρινΣτο επίκεντρο η ελληνοαμερικανική συνεργασία σε συνάντηση του Μητσοτάκη με Αμερικανούς γερουσιαστές στα Χανιά

-

Αναλύσεις2 ημέρες πριν

Αναλύσεις2 ημέρες πρινQuo vadis κύριε Γεραπετρίτη;

-

Γενικά θέματα2 ημέρες πριν

Γενικά θέματα2 ημέρες πρινΜία νέα αρχή για το «Γεωπολιτικό»

-

Ιράν2 ημέρες πριν

Ιράν2 ημέρες πρινKίνηση υψηλού ρίσκου του Ισραήλ! Δεν αποκλείει χτύπημα στα πυρηνικά του Ιράν ο Νετανιάχου – Πότε θα χτυπήσει;

-

Αστυνομία2 ημέρες πριν

Αστυνομία2 ημέρες πρινΑποκάλυψη! Ειδικό λογικό ισραηλινής κατασκευής για μαζική αναγνώριση προσώπων αποκτά η ΕΛ.ΑΣ.