Cyberwar

Cyberwar -Cyberattack: Πώς γίνεται η επίθεση, πώς εκδηλώνεται, πώς εντοπίζεται

Γράφει ο Αλέξανδρος Νίκλαν

Σύμβουλος Θεμάτων Ασφαλείας

Είναι πολλοί οι χρήστες στο χώρο του διαδικτύου οι οποίοι αναρωτιούνται πώς είναι δυνατόν να ξεφεύγει ένας hacker σε σενάριο κυβερνοπολέμου/κυβερνοεπίθεσης και να μην εντοπίζεται από τις αρχές. Άραγε ρωτούν, είναι τόσο δύσκολο να τον εντοπίσουν; Η απάντηση μου είναι πώς η δυσκολία της εύρεσης ενός hacker έχει τρεις παραμέτρους.

Η πρώτη αφορά την ικανότητα του επιτιθέμενου, δηλαδή το πόσο μεγάλη γνώση έχει του χώρου της ασφάλειας πληροφορικής και των σχετικών εργαλείων αλλά και του φυσικού πεδίου ασφαλείας.

Η δεύτερη έχει να κάνει με την εξίσωση κόστους ζημιάς με κόστους επιχείρησης εντοπισμού ενός ηλεκτρονικού εισβολέα. Προφανώς, για να εντοπιστεί κάποιος και να γίνει αναδρομή όλων των βημάτων επίθεσης του, θέλει χρόνο, κόπο και χρήμα (εργατοώρες + νομικά έξοδα). Αν η ζημιά είναι απλά μια αλλαγή σελίδας (defacement) ή μια προσωρινή απώλεια για υπηρεσίες ( DDoS ) προφανώς δεν υπάρχει λόγος να ξοδέψεις τίποτα παραπάνω εκτός από την επαναφορά της αρχικής κατάστασης και την βελτίωση των μέτρων ασφαλείας για τα κενά που υπήρξαν.

Η τρίτη και κυριότερη είναι αυτή που αφορά τη σημαντικότητα της ίδιας της πράξης. Είναι τελείως διαφορετικό να υπάρξει μια επίθεση κατά μιας υπηρεσίας ταχυδρομείου ή ιστοσελίδας μιας εταιρίας από μια συντονισμένη επίθεση εναντίον των δικτύων ενός κράτους ή ακόμα και υποκλοπές δεδομένων από ευαίσθητους τομείς, π.χ. νοσοκομεία, τράπεζες κλπ.

Ας πάρουμε όμως ένα σενάριο για να υπάρχει μια ιδέα πώς εκδηλώνεται μια επίθεση και πώς αντιμετωπίζεται. Το σενάριο να αναφέρω πώς είναι ρεαλιστικό και προέρχεται από προσωπική εμπειρία μέσα από ομάδα ανταπόκρισης ασφαλείας (CSIRT).

ΕΠΙΘΕΣΗ

1. Επιλογή Στόχου: Το πρώτο βήμα σε μια επίθεση είναι πάντα η επιλογή του στόχου για κάποιον κακόβουλο και το “μέτρημα” του, όσον αφορά την οικονομική ή συμβολική αξία του, καθώς φυσικά και ο βαθμός δυσκολίας που περιέχει το εγχείρημα.

Με απλά λόγια, ο επίδοξος εισβολέας θα κάνει χρήση διάφορων τεχνικών και εργαλείων (έτοιμα ή ειδικά παραμετροποιημένα) για να μαζέψει πληροφορίες για το στόχο του (enumeration, footprinting, social engineering, vulnerability scan, trash diving etc). Παράλληλα, θα γίνει ένας έλεγχος όλων των φυσικών στοιχείων που σχετίζονται με τον στόχο έτσι ώστε να υπάρξει μια εικόνα και για τη δυναμική που έχει στον πραγματικό κόσμο και πόσο αυτή η δυναμνική ενδέχεται να αυξήσει το βαθμό δυσκολίας. Παράδειγμα, ένα νοσοκομείο μπορεί να έχει πολύ ισχυρό ηλεκτρονικό δίκτυο, αλλά επί της ουσίας δε διαθέτει την ίδια φυσική δυναμική που έχει ένας οργανισμός που σχετίζεται με τον στρατό, την αστυνομία ή ακόμα και τις τράπεζες (όπου υπάρχει ισχυρότατο νομικό τμήμα που ασχολείται με τα ζητήματα υποκλοπών).

Το πρώτο βήμα της αναγνώρισης (recon) μπορεί να πάρει ακόμα και εβδομάδες. Όχι όμως πάνω από μήνα, καθώς το περιβάλλον είναι αρκετά δυναμικό και οι λεπτομέρειες μπορεί να αλλάξουν καθιστώντας την όλη προσπάθεια άκυρη.

2. Επιλογή εργαλείων: Εδώ ακριβώς είναι και το σημείο που δείχνει την ικανότητα του επιτιθέμενου. Οι περισσότερες επιθέσεις του κυβερνοκόσμου γίνονται με περίπου έτοιμα εργαλεία και κλασσικές μεθόδους επίθεσης μέσα από ήδη παραβιασμένα συστήματα ( zombies, DDoS, fragmentation attack, man in the middle, etc. ). Αυτού του είδους οι επιθέσεις είναι και οι πιο εύκολες να αντιμετωπιστούν, συγκριτικά πάντα με τις επόμενες σε αναφορά.

Υπάρχουν όμως και επιθέσεις με ειδικά λογισμικά, με παραμετροποιημένα εργαλεία και ειδικές συνθήκες σε λογισμικό, παράδειγμα μέσα από metasploit, xss injection, κτλ. Φυσικά όλο αυτό θα ολοκληρωθεί από anonymizer proxies (μηχανήματα που κρύβουν τις ΙΡ ) σε μορφολογία αλυσίδας (chain proxies), έτσι ώστε η πηγή της επίθεσης να μην μπορεί να βρεθεί ποτέ. Ειδικά, όταν μετά από την επίθεση το τερματικό, η κάρτα δικτύου και οτιδήποτε σχετικό με αυτά, ως ηλεκτρονικό ίχνος καταστραφεί, η πιθανότητα να βρεθεί ο δράστης μειώνεται δραματικά.

3. Επίθεση: Σε αντίθεση με ό,τι πιστεύουν πολλοί, η επίθεση διαρκεί ελάχιστα λεπτά και ο δράστης απομακρύνεται ταχύτατα μετά τη πράξη του. Οι περισσότερες δράσεις έτσι και αλλιώς γίνονται αυτόματα, ειδικά από τη στιγμή που ο δράστης έχει προχωρήσει στη διαμόρφωση όσων αναφέρθηκαν παραπάνω. Το ακόμα πιο δυσάρεστο είναι πώς οι στόχοι-θύματα χρειάζονται εώς και μέρες, αναλόγως το μέγεθος του δικτύου τους, για να αντιληφθούν πώς έπεσαν θύμα επίθεσης. Αυτό σημαίνει πώς ο επιτιθέμενος έχει ήδη το προβάδισμα. Θυμίζω εδώ το παράδειγμα του stuxnet που χρειάστηκαν χρόνια για να βρεθεί πώς είναι λογισμικό κωδικοποιημένο από ΗΠΑ και Ισραήλ με στόχο τους πυρηνικούς αντιδραστήρες του Ιράν.

Κατά την διάρκεια της επίθεσης σε αντίθεση με ό,τι βλέπουν κάποιοι σε ταινίες, μεσολαβεί μόνο αυτοματοποιημένη επίθεση και άμυνα από τα μηχανήματα και συστήματα που θα μετέχουν αυτής της κυβερνο-μάχης. Ελάχιστες φορές θα ενεργοποιηθεί ο ανθρώπινος παράγοντας και αυτό θα είναι κυρίως από την πλευρά της άμυνας, καθώς τα IPS/IDS θα εντοπίσουν πιθανή ανωμαλία στη ροή δεδομένων και σε θύρες επικοινωνίας συστημάτων (traffic singature/pattern, port spoofing/redirection traffic, etc. ).

AMYNA

Η άμυνα είναι απείρως πιο πολύπλοκη και πιο δύσκολη. Οι λόγοι είναι πώς πέρα από το γεγονός πως έχεις να αντιμετωπίσεις μια ευρεία γκάμα επιθέσεων με διάφορες τακτικές και μεθόδους, έχεις και τη δυσκολία διατήρησης της ποιότητας υπηρεσιών εντός του οργανισμού που βρίσκεσαι, έτσι ώστε να μην δημιουργηθεί οικονομικό πρόβλημα αλλά και δυσκολίες στην εργασιακή καθημερινότητα προκαλώντας ζημιά χωρίς καν να έχει εισβάλει κάποιος (transparent SecDef)

Αρχικά, πρέπει να υπολογιστεί πώς δεν υπάρχει ποτέ και πουθενά 100% ασφάλεια. Αυτό σημαίνει πώς πρέπει πάντα να υπάρχει εφεδρικό πλάνο αντίδρασης για να συνεχίσει να υφίσταται ο οργανισμός ακόμα και αν όλο το κεντρικό δίκτυο του καταρρεύσει. Το Εργασιακό Σχέδιο Ασφαλείας (BCP) θέλει πολύ μεγάλη ανάλυση όμως, καθώς περιέχει και πλάνα επανάκαμψης (disaster recovery) αλλά και νομικά πλαίσια που δεν είναι θέμα του συγκεκριμένου άρθρου, θα μείνω αποκλειστικά στα δραστικά στοιχεία της άμυνας.

1. Η άμυνα εξαρτάται πάντα από την ικανότητα των μηχανικών και συμβούλων ασφαλείας, καθώς και από τα τεχνικά στοιχεία του εξοπλισμού (hardware) και τις δικές τους ικανότητες. Για παράδειγμα, διαφορετικά θα αντιδράσει μια συστοιχία (raid/ traffic ballancer) από IPS/IDS + Firewalls σε μια επίθεση από ένα απλό router/firewall που έχει ο μέσος όρος εταιριών σήμερα. Σε αυτό φυσικά, όπως και στην επίθεση από hacker, πάντα πρώτο ρόλο έχει η εξίσωση κόστους άμυνας με αξία δεδομένων. Αν τα δεδομένα σου είναι π.χ. κρατικής σημασίας, προφανώς και πρέπει η επένδυση να είναι εξίσου μεγάλη.

Δεν θα ζαλίσω με παραμετροποιήσεις ή ρυθμίσεις για τα συστήματα, καθώς περνάμε σε πολύ τεχνικά επίπεδα. Θα πω απλά πώς αν το σύστημα έχει φτιαχτεί σωστά, 9 στις 10 δεν θα υπάρξει καμία παραβίαση, η μία όμως στις δέκα θα είναι εκείνη η περίπτωση που θα ασχοληθώ.

2. Μέθοδοι αντίδρασης on the fly. Αν είσαι τυχερός και εντοπίσεις νωρίς την επίθεση, τότε οι τρόποι δράσης είναι μόνο δύο. Ο πρώτος είναι να περιορίσεις την έκταση της ζημιάς, απομονώνοντάς την υπηρεσία και το δίκτυο που βρίσκεται υπό επίθεση (damage control) μέχρι να αναδρομολογήσεις την υπηρεσία αυτή σε άλλα δίκτυα (περίπτωση BCP που αναφέρθηκε). Αυτό συνήθως δουλεύει αν η επιλογή σου ως στόχο έχει γίνει από μέτρια ικανούς επιτιθέμενους.

Στον δεύτερο τρόπο άμυνας, που είναι και ο πιο επώδυνος, σημαίνει πώς θα αποκοπείς συνολικά από το διαδίκτυο καθώς η επίθεση είναι τόσο μεγάλη και τόσο σφοδρή που το δίκτυο σου θα κινδυνεύει με ολική κατάρρευση και ίσως και υποκλοπή δεδομένων. Η δεύτερη επιλογή μπορεί να φαντάζει πιο λογική, όμως επί της ουσίας είναι και εκείνη που προκαλεί τη μεγαλύτερη ζημιά σε ένα οργανισμό, καθώς διακόπτει τις υπηρεσίες του για άγνωστο χρονικό διάστημα. χάνοντας ίσως και εκατομμύρια ευρώ/δολάρια.

Όποια μέθοδο και αν επιλεγεί, το σίγουρο είναι πώς θα προκληθεί (οικονομική) ζημιά στην εταιρία. Το χειρότερο όμως θα είναι να έχει υπάρξει και υποκλοπή, καθώς εκεί τίθεται και θέμα διαχείρισης εταιρικής φήμης, άρα μέγιστη απώλεια χρημάτων, αφού η διαφήμιση θα είναι 100% αρνητική.

ΑΝΤΕΠΙΘΕΣΗ

Ο εντοπισμός (traceback) δεν είναι πάντα απλός και θέλει ειδικές διαδικασίες και πρωτόκολλα (digital forensics ) καθώς μια επίθεση μπορεί να καταλήξει σε αίθουσες δικαστηρίων (ανάλογα τη σοβαρότητά της ) και είναι σημαντικό τα πειστήρια να θεωρούνται “ακέραια”. Ο τομέας digital forensics είναι επίσης σημαντικός αλλά πολύ μεγάλος για να γίνει αντικείμενο αυτού του άρθρου.

Σε αυτή τη διαδικασία ανεύρεσης στοιχείων για τον δράστη, πάντα το πρώτο βήμα γίνεται από τα μηχανήματα που προσβλήθηκαν. Εκεί ερευνώνται στοιχεία που μπορούν να οδηγήσουν στον δράστη όπως κάποια ΙΡ διεύθυνση, κάποιο εκτελέσιμο αρχείο που έμεινε πίσω για να σβήσει αρχεία κτλ κτλ.

Ακολουθεί η διαδικασία reverse engineering για να αναλυθούν όποια στοιχεία κώδικα βρέθηκαν μήπως και ταυτοποιηθεί κάποιο μοτίβο γραφής κώδικα (code signature) όπως και άλλα στοιχεία που μπορεί να βοηθήσουν σε ανεύρεση του δράστη.

Όλα αυτά συλλέγονται και δίνονται στο νομικό τμήμα, στις Αρχές και στη διεύθυνση του οργανισμού, αν και εφόσον αυτό κριθεί ότι πρέπει να γίνει. Μια απόφαση που ανήκει αποκλειστικά στο διευθυντή ασφαλείας και στο νομικό τμήμα του οργανισμού.

Σε συμφωνία τώρα με τις Αρχές του τόπου, ξεκινάει το πλάνο αντίδρασης. Οι Αρχές ερευνώντας, στο πλαίσιο της ανοιχτής εξέτασης, εντοπίζουν μέχρι που μπορεί να φτάνει η ανίχνευση της κάθε ΙΡ διεύθυνσης που συνήθως σταματάει σε μια σειρά από anonymizer proxies. Στην περίπτωση αυτή, η δυσκολία αυξάνεται καθώς οι περισσότεροι εξ αυτών (proxies), είτε θα βρίσκονται σε χώρα με διαφορετικό νομοθετικό πλαίσιο, είτε θα είναι στη σκιώδη σφαίρα λειτουργίας του dark net. Εκεί τίθεται και το πρώτο ερώτημα στο αν τελικά το κόστος αντίδρασης υπερέχει αυτό της ζημιάς. Συνήθως, κάπου εκεί σταματάει η έρευνα καθώς ο εντοπισμός πίσω από anonymizers και μάλιστα σε μορφή αλυσίδας (chain proxies) είναι δαπανηρότατος σε χρόνο και χρήμα.

Οι περιπτώσεις που θα συνεχιστεί το έργο είναι για διεθνή εγκλήματα όπως παιδεραστία, τρομοκρατία ή ακόμα και για υποκλοπές εθνικών δεδομένων κρίσιμων για την εθνική άμυνα. Σε αυτή την περίπτωση το παιχνίδι γίνεται δύσκολο και ενδιαφέρον.

Η κλήση ενταλμάτων μέσω EUROPOL/INTERPOL ανοίγει το 90% των proxies παγκοσμίως. Όσον αφορά το DarkNet υπάρχουν διαδικασίες που δεν είναι της παρούσης, αν και οι αποκαλύψεις για τα εργαλεία της NSA/CIA δίνουν μια ιδέα για ό,τι γίνεται και πώς αναλύονται κάποια πράγματα.

Στη συνέχεια, η αναδρομή μέσα από τους proxies (ip traceback) λειτουργεί γρήγορα και εντοπίζεται η ΙΡ που χρησιμοποιήθηκε ως διεύθυνση μέσα από τα στοιχεία των ISP (πλέον κρατούν στοιχεία συνδέσεως ως και 2 έτη) με σφραγίδα ημερομηνίας και αριθμό συνδρομητή. Αυτό ειναι το πρώτο σενάριο.

Το δεύτερο σενάριο είναι δυσκολότερο, καθώς ελέγχει την περίπτωση όπου η επίθεση ξεκίνησε από τερματικό σε δημόσιο χώρο και το τερματικό πλέον δεν υπάρχει, διότι καταστράφηκε. Σ’ αυτή την περίπτωση εντοπίζεται αρχικά το router που συνδέθηκε ο χρήστης και γίνεται χρήση πολλών μεθόδων για αυτό. Ας μου επιτραπεί να δώσω μια ενδεικτική εικόνα ως παράδειγμα:

– Wifi δίκτυο μέσα από war driving μέθοδο (περαστικός που κλέβει σήμα κοινώς). Την ώρα και ημέρα της χρήσης του router που ταυτοποιήθηκε με την ώρα εκκίνησης της επίθεσης (ip + timestamp ) θα σπεύσουν οι Αρχές και στα φυσικά μέσα ασφαλείας. Οι κάμερες κλειστού κυκλώματος ( CCTV ) και ό,τι έχουν καταγράψει (6 μήνες η υποχρεωτική αποθήκευση στο εξωτερικό με βάση τη νομοθεσία) θα σκαναριστεί σε απόσταση 100 μέτρων από το συγκεκριμένο wifi router. Όσοι εντοπιστούν με ενεργές συσκευές στα χέρια τους στις λήψεις, θα μπουν υπό εξέταση που, συνήθως, είναι και επιτυχής καθώς μετά φεύγει από το πλαίσιο του κυβερνοκόσμου και περνάει στον κόσμο της φυσικής παρακολούθησης και ανάκρισης.

– GSM δίκτυο κινητής τηλεφωνίας. Λίγο πιο δύσκολα εδώ, καθώς κινητές συσκευές (tablet, κινητά) διαθέτουν όλοι πλέον και ειδικά αυτές με τα “Πακιστανικά νούμερα” όπως λέμε ή burn phones όπως τα λένε στο εξωτερικό. Επομένως είναι πολύ δύσκολο να ταυτοποιηθούν με τους χρήστες τους. Σ΄αυτή τη περίπτωση γίνεται χρήση των δεδομένων των παροχών κινητής και ταυτοποιείται η ΙΡ του διαδικτύου με το IMEI/IMSI της συσκευής, όπου θα συνδυαστεί με χρόνο και ώρα επίθεσης. Αμέσως μετά εντοπίζεται με είδος τριγωνομετρίας, όπου βρίσκεται και η κυψέλη μετάδοσης του παρόχου και ο τομέας εκπομπής.

Αν η συσκευή είναι ακόμα ενεργή, τότε με το σύστημα GPS εντοπίζεται με απόκλιση 5 – 30 μέτρων. Αν δεν είναι ενεργή, τότε μπαίνει στο παιχνίδι και πάλι το σύστημα CCTV και οι κάμερες που βρίσκουν το στίγμα GPS μέσω τελευταίας εκπομπής του κινητού και προχωρούν σε ταυτοποίηση ώρας και ημερομηνίας επίθεσης με αυτό. Έτσι, έχοντας ώρα, ημερομηνία και στίγμα, κάνουν ανάλυση των λήψεων από κλειστό κύκλωμα καμερών στην ευρύτερη περιοχή και βρίσκουν ενεργές συσκευές εκείνη τη στιγμή. Αμέσως μετά αρχίζει και η δουλειά των Αρχών με ανακρίσεις κτλ.

Επίλογος

Να αναφέρω ξανά πως τα παραπάνω είναι ελάχιστο δείγμα ενός σεναρίου κυβερνοπολέμου/κυβερνοεπίθεσης και πολλά από αυτά μπορεί (σίγουρα μάλλον) να αλλάξουν στη πορεία, γεγονός που απαιτεί συνεχείς δράσεις και εναλλακτικές από την ομάδα CSIRT καθώς και συνεχή συνεργασία με νομικούς, διεθνείς και τοπικές Αρχές. Η κοινή λογική λέει πώς οι ομάδες αυτές μπορούν να καταφέρουν τα πάντα, δεδομένης της τηρούμενης αναλογίας σε δαπάνη χρόνου, χρήματος και εργατοωρών. Φυσικά αυτό θα έχει πάντα σχέση με τη βασική εξίσωση σε ασφάλεια που δείχνει το κόστος εργασιών και δαπανών, σε σχέση με την συμβολική και οικονομική αξία της ζημιάς για την υποκλοπή πληροφορίας και αλλοίωσης συστήματος.

Υ.Γ. Δύο είναι τα δόγματα στο χώρο της κυβερνοασφάλειας:

Δεν υπάρχει 100% ασφάλεια πουθενά και για τίποτα.

Κανείς δεν μπορεί να κρυφτεί στο διαδίκτυο αν γίνει ο απόλυτος στόχος των Αρχών.

ΠΗΓΗ: geopolitics.iisca.eu

Cyberwar

CyberScoop: Η κινεζική εκστρατεία κυβερνοκατασκοπείας στοχεύει «δεκάδες» δυτικές κυβερνήσεις

Μια συνεχιζόμενη επιχείρηση κυβερνοκατασκοπείας που συνδέεται με την Κίνα έχει διεισδύσει επιτυχώς σε «σημαντικό αριθμό θυμάτων» που περιλαμβάνει δυτικές κυβερνήσεις, διεθνείς οργανισμούς και την αμυντική βιομηχανία, δήλωσαν οι ολλανδικές αρχές πληροφοριών και ασφάλειας τη Δευτέρα.

Οι ολλανδικές αρχές αποκάλυψαν για πρώτη φορά τον Φεβρουάριο μια επιχείρηση που στόχευε τις συσκευές FortiGate edge και σημείωσαν την ανακάλυψη ενός νέου trojan απομακρυσμένης πρόσβασης με το όνομα ” Coathanger “, σχεδιασμένο να διατηρεί την πρόσβαση σε συσκευές FortiGate. Η έκθεση του Φεβρουαρίου προέκυψε από έρευνα για παραβίαση στο ολλανδικό Υπουργείο Άμυνας και η έκθεση της Δευτέρας καταλήγει στο συμπέρασμα ότι «η κινεζική εκστρατεία κατασκοπείας στον κυβερνοχώρο φαίνεται να είναι πολύ πιο εκτεταμένη από ό,τι ήταν γνωστό στο παρελθόν», ανέφεραν οι ολλανδικές αρχές σε δήλωση .

Η επιχείρηση που συνδέεται με την Κίνα απέκτησε πρόσβαση σε τουλάχιστον 20.000 συστήματα FortiGate παγκοσμίως μέσα σε λίγους μήνες το 2022 και το 2023 χρησιμοποιώντας μια ευπάθεια που είχε επιδιορθωθεί από τότε στο λογισμικό FortiGate FortiOS, δήλωσαν οι ολλανδικές αρχές. Οι χάκερ γνώριζαν για την ευπάθεια για τουλάχιστον δύο μήνες πριν η Fortinet ανακοινώσει την ευπάθεια, μολύνοντας περίπου 14.000 συσκευές κατά τη διάρκεια αυτής της περιόδου, σύμφωνα με τις ολλανδικές αρχές.

Οι στόχοι περιλαμβάνουν «δεκάδες» δυτικές κυβερνήσεις, διεθνείς οργανισμούς και μεγάλο αριθμό εταιρειών της αμυντικής βιομηχανίας. Η κινεζική επιχείρηση εγκατέστησε κακόβουλο λογισμικό σε συστήματα συνδεδεμένα με ένα άγνωστο υποσύνολο «σχετικών» στόχων, και ακόμη κι αν αυτοί οι στόχοι ενημέρωσαν το FortiGate, οι Κινέζοι χάκερ ήταν σε θέση να διατηρήσουν την πρόσβαση στα συστήματα, σύμφωνα με την ολλανδική έρευνα.

Η Fortinet δεν απάντησε σε αίτημα για σχόλιο την Τρίτη.

Ο Liu Pengyu, εκπρόσωπος της κινεζικής πρεσβείας, δήλωσε στο CyberScoop, ότι η κινεζική κυβέρνηση αντιτίθεται σε «οποιεσδήποτε αβάσιμες συκοφαντίες και κατηγορίες κατά της Κίνας» και ότι η χώρα «είναι σημαντικό θύμα κυβερνοεπιθέσεων».

«Τηρούμε σταθερή στάση απέναντι σε κάθε μορφή κυβερνοεπιθέσεων και καταφεύγουμε σε νόμιμες μεθόδους για την αντιμετώπισή τους. Η Κίνα δεν ενθαρρύνει, δεν υποστηρίζει ή δεν αποδοκιμάζει επιθέσεις που εξαπολύουν χάκερ», δήλωσε ο Pengyu. «Η διατήρηση της ασφάλειας του κυβερνοχώρου είναι μια παγκόσμια πρόκληση. Όπως συμβαίνει με άλλα θέματα, οι ψευδείς κατηγορίες ή η αντιπαράθεση μπλοκ θα βλάψουν μόνο τη συλλογική απάντηση στις απειλές που αντιμετωπίζει ο κόσμος για την ασφάλεια στον κυβερνοχώρο».

Η εκστρατεία που περιγράφονται από τις ολλανδικές αρχές υπογραμμίζει τη συνεχιζόμενη κατάχρηση των συσκευών άκρων — συμπεριλαμβανομένων των τείχη προστασίας και των δρομολογητών — ως βασικό μέρος των εξελιγμένων κρατικών επιχειρήσεων hacking που έχουν στοχεύσει ευάλωτους δρομολογητές μικρών γραφείων και οικιακών γραφείων για να αποκτήσουν πρόσβαση σε ζωτικής σημασίας υποδομές και άλλα ευαίσθητα δίκτυα , όπως έχουν προειδοποιήσει αξιωματούχοι των ΗΠΑ .

«Οι συσκευές δικτύων Edge είναι ένα τεράστιο πρόβλημα σήμερα», δήλωσε ο Tom Hegel, κύριος ερευνητής απειλών της SentinelLabs. Ο Χέγκελ, ο οποίος παρακολουθεί τις κινεζικές επιχειρήσεις hacking και είναι εξοικειωμένος με την εκστρατεία που τόνισε η ολλανδική κυβέρνηση. Είπε ότι η ασφάλεια των συσκευών edge είναι «ένα μεγάλο πρόβλημα γιατί τόσο λίγοι έχουν τεχνολογία ασφαλείας για να τις υπερασπιστούν ή ακόμα και να τις παρακολουθούν. Ωστόσο, γίνεται η πιο συχνά στοχευμένη τεχνολογία».

Αν και δεν είναι γνωστό πόσες οντότητες έχουν εγκαταστήσει το κακόβουλο λογισμικό, οι ολλανδικές υπηρεσίες πληροφοριών «θεωρούν πιθανό ότι ο κρατικός παράγοντας θα μπορούσε ενδεχομένως να επεκτείνει την πρόσβασή του σε εκατοντάδες θύματα παγκοσμίως και να προβεί σε πρόσθετες ενέργειες, όπως η κλοπή δεδομένων», σύμφωνα με τη δήλωση.

«Οι λοιμώξεις από τον ηθοποιό είναι δύσκολο να εντοπιστούν και να αφαιρεθούν», έγραψαν οι αρχές. «Το NCSC και οι ολλανδικές υπηρεσίες πληροφοριών δηλώνουν επομένως ότι είναι πιθανό ο κρατικός παράγοντας να έχει ακόμα πρόσβαση σε συστήματα σημαντικού αριθμού θυμάτων».

Ο Hegel σημείωσε ότι το Coathanger είναι ένα εργαλείο που χρησιμοποιείται για απομακρυσμένη πρόσβαση και δυνατότητες backdoor. «Τα θύματα υψηλής αξίας μπορούν στη συνέχεια να δουν περαιτέρω κακόβουλο λογισμικό που εισάγεται στο δίκτυο μέσω αυτής της πρόσβασης», είπε.

Ο Χέγκελ αρνήθηκε να σχολιάσει συγκεκριμένους γνωστούς στόχους, αλλά είπε ότι «περιλαμβάνουν μια ποικιλία δημόσιων και ιδιωτικών οργανισμών που σχετίζονται με την παγκόσμια ατζέντα της Κίνας».

Γνωρίζοντας τις κινεζικές επιχειρήσεις hacking, πρόσθεσε, είναι πιθανό ότι οι χάκερ «χρησιμοποίησαν πολλαπλές οικογένειες κακόβουλου λογισμικού και υποδομές δικτύου που παραμένουν άγνωστες σε εμάς σήμερα και η διατήρηση της μακροπρόθεσμης πρόσβασης σε μια ευρεία ποικιλία οργανισμών είναι ιδιαίτερα σημαντική για αυτούς».

Η κινεζική πρεσβεία στην Ουάσιγκτον, DC, δεν απάντησε σε αίτημα για σχόλιο την Τρίτη. Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομής δεν απάντησε σε αίτημα για σχολιασμό σχετικά με το πόσες οντότητες των ΗΠΑ, αν υπάρχουν, στοχοποιήθηκαν στο πλαίσιο αυτής της επιχείρησης.

ΠΗΓΗ: CyberScoop

Cyberwar

Πωλείται για 200 δολάρια στο Dark Web το webmail της Ελληνικής Αστυνομίας!

Hacker με το ψευδώνυμο «DuckyMummy» πουλάει προσβάσεις σε λογαριασμούς webmail της Ελληνικής Αστυνομίας στο Dark Web (Σκοτεινό Διαδίκτυο) και στην ιστοσελίδα breachforums.st. Η τιμή έχει οριστεί στα 200 $. Δυστυχώς, ενώ τα διαπιστευτήρια λογαριασμών ηλεκτρονικού ταχυδρομείου της Ελληνικής Αστυνομίας, μέσω των οποίων διαμοιράζονται καθημερινά χιλιάδες ευαίσθητες πληροφορίες Ελλήνων πολιτών είναι στο σφυρί, δεν ειναι γνωστό αν οι αρμόδιες αρχές έχουν αντιληφθεί την παραβίαση!

Τι συνέβη;

O hacker DuckyMummy, γνωστή προσωπικότητα στον υπόκοσμο του εγκλήματος στον κυβερνοχώρο, έχει βγάλει στο σφυρί διαπιστευτήρια πρόσβασης (username και κωδικούς πρόσβασης) στο σύστημα webmail της Ελληνικής Αστυνομίας. Το webmail της ΕΛ.ΑΣ είναι προσβάσιμο αποκλειστικά απο στελέχη της Ελληνικής Αστυνομίας καθώς είναι το σημείο επικοινωνίας με τους πολίτες που ζητούν οποιοδήποτε έγγραφο τους αφορά. Αυτή η μη εξουσιοδοτημένη πρόσβαση θα μπορούσε ενδεχομένως να εκθέσει ευαίσθητες επικοινωνίες, εσωτερικά έγγραφα και επιχειρησιακές λεπτομέρειες που είναι κρίσιμες για την ασφάλεια και τη λειτουργικότητα των Αρχών.

Ο hacker επιβεβαιώνει την επίθεση του, αναρτώντας screenshots με μερικά από τα κλεμμένα διαπιστευτήρια και τις προσβάσεις στα συστήματα της Ελληνικής αστυνομίας. Η είδηση μάλιστα έγινε γνωστή στο διαδικτύο μέσω της πλατφόρμας κοινωνικής δικτύωσης X (πρώην Twitter) με σκοπό να ενημερωθούν για την πώληση ενδιαφερόμενοι που μπορεί να μην έχουν πρόσβαση στο Dark Web.

ΠΗΓΗ: secnews.gr

Cyberwar

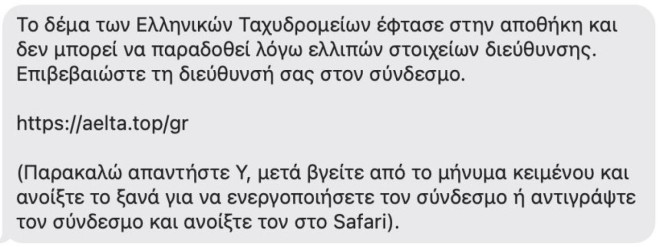

Μην ανοίξετε αυτό το μήνυμα! Νέα απάτη με δόλωμα πακέτο από τα ΕΛΤΑ

Απατεώνες αδειάζουν τους λογαριασμούς ανυποψίαστων πολιτών

Τις τελευταίες μέρες όλο και περισσότεροι έχουν λάβει στο κινητό του τηλέφωνο SMS ή μηνύματα στο imessage που αφορούν στην παραλαβή δεμάτων από τα ΕΛΤΑ, τα οποία βρίσκονται δήθεν σε εκκρεμότητα.

Οι παραλήπτες των μηνυμάτων καλούνται να επικαιροποιήσουν τα στοιχεία τους, ώστε να τους παραδοθεί το δέμα.

Τα μηνύματα αναφέρουν: «Το δέμα των Ελληνικών Ταχυδρομείων έφτασε στην αποθήκη και δεν μπορεί να παραδοθεί λόγω ελλιπών στοιχείων διεύθυνσης. Επιβεβαιώστε τη διεύθυνσή σας στον σύνδεσμο.

(Παρακαλώ απαντήστε Y, μετά βγείτε από το μήνυμα κειμένου και ανοίξτε το ξανά για να ενεργοποιήσετε τον σύνδεσμο ή αντιγράψτε τον σύνδεσμο και ανοίξτε τον στο Safari)».

Η Δίωξη Ηλεκτρονικού Εγκλήματος προειδοποιεί τους πολίτες πως πρόκειται για μια ακόμα προσπάθεια «ηλεκτρονικού ψαρέματος», μέσω της οποίας επιτήδειοι επιχειρούν να αποκτήσουν πρόσβαση σε προσωπικά στοιχεία πολιτών. Σε περίπτωση λοιπόν που λάβετε ένα τέτοιο μήνυμα μην πατήσετε πάνω στο ενεργό link και μην προχωρήσετε σε καμία ενέργεια.

ΠΗΓΗ: Star.gr

-

Ιράν6 ώρες πριν

Ιράν6 ώρες πρινΚόκκινος συναγερμός στο κεντρικό Ισραήλ! Εκτοξεύτηκε βαλλιστικός πύραυλος από την Υεμένη – Αναχαιτίστηκε με επιτυχία λέει ο IDF

-

Video10 ώρες πριν

Video10 ώρες πρινΙσραήλ: Αν χτυπήσει πυρηνικά, αρχίζει η καταστροφή

-

Video12 ώρες πριν

Video12 ώρες πρινΑσταμάτητο το Ισραήλ! Βομβάρδισε Ρωσική βάση στην Συρία

-

Εξωτερική Πολιτική2 ημέρες πριν

Εξωτερική Πολιτική2 ημέρες πρινΣτο επίκεντρο η ελληνοαμερικανική συνεργασία σε συνάντηση του Μητσοτάκη με Αμερικανούς γερουσιαστές στα Χανιά

-

Αναλύσεις2 ημέρες πριν

Αναλύσεις2 ημέρες πρινQuo vadis κύριε Γεραπετρίτη;

-

Γενικά θέματα2 ημέρες πριν

Γενικά θέματα2 ημέρες πρινΜία νέα αρχή για το «Γεωπολιτικό»

-

Ιράν2 ημέρες πριν

Ιράν2 ημέρες πρινKίνηση υψηλού ρίσκου του Ισραήλ! Δεν αποκλείει χτύπημα στα πυρηνικά του Ιράν ο Νετανιάχου – Πότε θα χτυπήσει;

-

Video15 ώρες πριν

Video15 ώρες πρινΣάββας Καλεντερίδης: Δείτε ποιοι μας κυβέρνησαν και ποιοι μας κυβερνούν!