Cyberwar

Η μυστική συνεργασία Maximator και οι διεθνείς προεκτάσεις των υποθέσεων διπλωματικής κατασκοπείας

Βart Jacobs

Αντί Προλόγου

Αυτό το άρθρο είναι το πρώτο που αναφέρει τη μυστική ευρωπαϊκή συμμαχία ονόματι, SIGINT Maximator, που ξεκίνησε στα τέλη της δεκαετίας του 1970 παρέχοντας αποδεικτικά στοιχεία. Τα πέντε μέλη αυτής της ευρωπαϊκής συμμαχίας είναι η Δανία, η Σουηδία, η Γερμανία, οι Κάτω Χώρες και η Γαλλία. Η συνεργασία περιλαμβάνει τόσο ανάλυση σημάτων όσο και ανάλυση κρυπτογράφησης. Η συμμαχία Maximator παρέμεινε μυστική για σχεδόν πενήντα χρόνια, σε αντίθεση με την αντίστοιχη της Αγγλοσαξονικής. Η ύπαρξη αυτής της ευρωπαϊκής συμμαχίας SIGINT δίνει μια νέα προοπτική στις συνεργασίες του δυτικού κόσμου στα τέλη του εικοστού αιώνα. Το άρθρο εξηγεί και επεξηγεί, με σχετικά μεγάλη προσοχή στις κρυπτογραφικές λεπτομέρειες, πώς οι πέντε συμμετέχοντες του Maximator ενίσχυσαν την αποτελεσματικότητά τους μέσω των πληροφοριών σχετικά με τις πλαστογραφημένες κρυπτογραφικές συσκευές που παρείχε η Γερμανία, μέσω της κοινής κυριότητας ΗΠΑ-Γερμανίας και της ελβετικής εταιρείας Crypto AG.

Η συνεργασία μετά τον Δεύτερο Παγκόσμιο Πόλεμο σηματοδοτεί την έναρξη της συνεργασίας πληροφοριών (SIGINT) μεταξύ πέντε αγγλοσαξονικών χωρών – Αυστραλία, Καναδάς, Ηνωμένο Βασίλειο, Νέα Ζηλανδία και Ηνωμένες Πολιτείες. Αυτή η συμμαχία ονομάζεται συχνά Five Eyes και βασίζεται στη συμφωνία UKUSA του 1946. Αυτό που δεν είναι γνωστό μέχρι σήμερα είναι ότι υπάρχει μια δεύτερη, παράλληλη, δυτική ένωση πληροφοριών, δηλαδή στη βορειοδυτική Ευρώπη, με πέντε μέλη. Υπάρχει από το 1976 και ονομάζεται Maximator. Περιλαμβάνει τη Δανία, τη Γαλλία, τη Γερμανία, τη Σουηδία και τις Κάτω Χώρες ενώ εξακολουθεί να δραστηριοποιείται σήμερα. Η συμμαχία Maximator εμβαθύνει την κατανόησή μας για την πρόσφατα της λειτουργίας Thesaurus / Rubicon: την κοινή ιδιοκτησία και έλεγχο της CIA-BND του ελβετικού κατασκευαστή κρυπτογραφικού εξοπλισμού Crypto AG, από το 1970 έως το 1993. Βασικές πληροφορίες σχετικά με τις εσωτερικές λειτουργίες (και αδυναμίες) κρυπτογραφικών συσκευών που πωλήθηκαν από την Crypto AG (και από άλλες εταιρείες) διανεμήθηκαν στο δίκτυο Maximator. Αυτό επέτρεψε στους συμμετέχοντες να αποκρυπτογραφήσουν μηνύματα που παρεμποδίστηκαν από περισσότερες από εκατό χώρες, οι οποίες είχαν αγοράσει παρόμοιες συσκευές από τη δεκαετία του 1970 και μετά.

Maximator

Η συμμαχία Maximator ξεκίνησε το 1976 με πρωτοβουλία της Δανίας. Οι Κάτω Χώρες κλήθηκαν να συμμετάσχουν το 1977 και το έπραξαν το 1978. Η διμερής συνεργασία στα σήματα πληροφοριών υπήρχε ήδη μεταξύ των περισσότερων (ζευγαριών) χωρών. Ένα κίνητρο για να αρχίσει η ευρύτερη συνεργασία ήταν η εμφάνιση σημάτων πληροφοριών μέσω δορυφόρων, που απαιτούσαν σημαντικές επενδύσεις. Ένα δεύτερο κίνητρο ήταν να εργαστούμε από κοινού σε τεχνικές προκλήσεις παρακολούθησης και μεθόδων ανταλλαγής. Η ιδέα ήταν ο συνδυασμός δυνάμεων και ο διαχωρισμός των καθηκόντων προκειμένου να μειωθεί το κόστος και να γίνουν πιο αποτελεσματικοί. Η συνεργασία περιελάμβανε τόσο την κρυπτοανάλυση όσο και την ανάλυση σημάτων – μόνο από τον αιθέρα, μέσω της κυκλοφορίας SHF (δορυφόρου) και HF (βραχυκυμάτων). Το αίτημα της Γαλλίας για ένταξη το 1983 υποστηρίχθηκε ειδικά από τη Γερμανία, καθώς η (ενδείξεις) συνεργασία πληροφοριών μεταξύ Γαλλίας και Γερμανίας ήταν ισχυρή, ξεκινώντας αμέσως μετά τον Δεύτερο Παγκόσμιο Πόλεμο με βάση στενές επαφές μεταξύ κορυφαίων προσωπικοτήτων, όπως ο Gustave Bertrand και Reinhard Gehlen. Ως αποτέλεσμα, η Γαλλία προσκλήθηκε το 1984 και προσχώρησε το 1985.

Η συνεργασία Maximator περιελάμβανε ανάλυση σημάτων και ανάλυση κρυπτογράφησης. Το τμήμα ανάλυσης σημάτων επικεντρώθηκε στον συντονισμό των μηχανισμών παρακολούθησης και των προσπαθειών στην ανταλλαγή παρεμποδισμένων (κρυπτογραφημένων) μηνυμάτων. Η ανάλυση σημάτων συζητήθηκε σε πολυμερείς συναντήσεις, με συμμετοχή ολόκληρης της συμμαχίας Maximator. Η κρυπτοανάλυση, από την άλλη πλευρά, συζητήθηκε μόνο διμερώς. Κάθε συμμετέχουσα χώρα έπρεπε να εκτελεί τις δικές της αποκρυπτογραφήσεις. Αυτή είναι μια κοινή πρακτική στην κοινότητα πληροφοριών, προκειμένου να αποφευχθεί η τροφοδοσία ψευδών πληροφοριών. Τα κανάλια επικοινωνίας μεταξύ των εταίρων το 1990 περιγράφονται στο σχήμα 2 . Χρησιμοποιήθηκαν αποκλειστικά συστήματα κρυπτογράφησης για καθεμία από τις διμερείς συνδέσεις. Το κρυπτοαναλυτικό μέρος της συνεργασίας περιελάμβανε ανταλλαγές αλγορίθμων που χρησιμοποιούνται σε διάφορες (σκόπιμα εξασθενημένες) κρυπτογραφικές συσκευές που χρησιμοποιούνται από χώρες-στόχους. Στη συνέχεια αφέθηκε στους ίδιους τους συμμετέχοντες του Maximator να μάθουν πώς να εκμεταλλευτούν τις αδυναμίες των αλγορίθμων αυτών των συσκευών. Μια κοινή προσέγγιση ήταν η χρήση των λεγόμενων επιθέσεων συσχέτισης. Αυτή η τεχνική έγινε δημόσια στα τέλη της δεκαετίας του 1980 αλλά ήταν ήδη αρκετά κοινή στην κοινότητα πληροφοριών. Κατ ‘αρχήν, (υλοποιήσεις) μεθόδων λύσης δεν ανταλλάχτηκαν στο Maximator. Περιστασιακά, (μακροπρόθεσμα) κρυπτογραφικά κλειδιά κοινοποιήθηκαν, ως αποτέλεσμα τέτοιων λύσεων.

Το επίκεντρο του Maximator ήταν στην παρακολούθηση (και αποκρυπτογράφηση) της διπλωματικής κίνησης που διέρχεται από τον αιθέρα (HF και SHF). Στις πρώτες μέρες λειτουργίας του Maximator, οι κρυπτογραφημένες συνδέσεις χρησιμοποιήθηκαν σχεδόν αποκλειστικά για διπλωματική και στρατιωτική επικοινωνία. Στη δεκαετία του 1980 και του 1990 οι εμπορικές εταιρείες άρχισαν αργά να χρησιμοποιούν κρυπτογράφηση στις κύριες γραμμές επικοινωνίας τους. Μόνο από τα τέλη της δεκαετίας του 1990 και μετά η κρυπτογράφηση έγινε εμπόρευμα, για τους απλούς χρήστες, προκειμένου να προστατεύσει τις διαδικτυακές επικοινωνίες και συναλλαγές τους. Αυτό άλλαξε εντελώς το τοπίο της ζωής των κοινωνιών.

Ο Aldrich, ηγετικό στέλεχος του Maximator, ανέφερε ήδη τη συνεργασία ευρωπαϊκής ηπειρωτικής SIGINT και ότι «… οι Ευρωπαίοι δημιούργησαν πρόσφατα τη δική τους mini-UKUSA συμμαχία που ονομάζεται« The Ring of Five », αποτελούμενη από τους οργανισμούς SIGINT της Γερμανίας, των Κάτω Χωρών, της Γαλλίας, του Βελγίου και η Δανία … » Εκτός από τον Maximator, του οποίου η εστίαση είναι στις διπλωματικές επικοινωνίες, φαίνεται να υπάρχει (ή υπήρξε) μια παράλληλη συμμαχία για την υποκλοπή στρατιωτικών επικοινωνιών. Περιλαμβάνει τις πέντε χώρες που απαριθμούνται από τον Aldrich στο βιβλίο του GCHQ . Οι δύο συμμαχίες – Maximator και αυτή που ανέφερε ο Aldrich – είναι διαφορετικές αλλά συγχέονται εύκολα.

Η Wiebes παρέχει μια σύντομη, πρώτη ιστορία του ολλανδικού οργανισμού SIGINT TIVC. Εδώ επεκτείνουμε αυτόν τον λογαριασμό με τρεις νέες προοπτικές, δηλαδή (1) ότι η TIVC σχημάτισε το ολλανδικό μέρος της συμμαχίας Maximator, (2) που η TIVC μέσω του Maximator συνεργάστηκε με τις πληροφορίες BND σχετικά με τους αλγόριθμους στις συσκευές Crypto AG – στις οποίες το BND είχε πρόσβαση μέσω της κρυφής ιδιοκτησίας της εταιρείας και (3) ότι ο κρυπτογραφικός εξοπλισμός του ολλανδού κατασκευαστή Philips αποδυναμώθηκε επίσης, με συμμετοχή των Ολλανδών (εν μέρει TIVC).

Όπως ανέφερε ο Wiebes, το TIVC ενσωματώθηκε στο Βασιλικό Ολλανδικό Ναυτικό και λειτουργούσε από τους στρατώνες του ναυτικού στο Kattenburg στο κέντρο του Άμστερνταμ. Είχε ξεχωριστά τμήματα για ανάλυση σημάτων και για κρυπτοανάλυση (συμπεριλαμβανομένων των γλωσσολόγων). Μετά το 2014, αυτά τα τμήματα έγιναν μέρος της κοινής μονάδας Cyber SIGINT (JSCU) η οποία λειτουργεί από κοινού από τις δύο υπηρεσίες πληροφοριών και ασφάλειας (AIVD και MIVD) στις Κάτω Χώρες. Η παρακολούθηση σημάτων για το TIVC προήλθε κυρίως από τις κεραίες HF στο Eemnes και από δορυφορικά πιάτα (SHF) στο Burum και στο Zoutkamp στα βόρεια της Ολλανδίας. Από το 1963, οι Κάτω Χώρες είχαν επίσης έναν σταθμό παρακολούθησης στην Καραϊβική, στο Κουρακάο, στην Βενεζουέλα και την Κούβα ως βασικούς στόχους.

Όπως περιγράφηκε παραπάνω, το TIVC ήταν πρώιμος συνεργάτης στο Maximator. Ήταν ένας σχετικά μικρός, αλλά αποτελεσματικός οργανισμός SIGINT που ισχυρίζεται ότι αποκρυπτογράφησε (κυρίως διπλωματικές) επικοινωνίες από σχεδόν 75 χώρες.

Ο Πόλεμος των Φώκλαντ

Η συμμαχία Maximator και το μέλος της TIVC έπαιξαν έναν ιδιαίτερο ρόλο στον πόλεμο των Falklands (1982). Εκείνη την εποχή, το ναυτικό και η διπλωματική υπηρεσία της Αργεντινής χρησιμοποιούσαν τον εξοπλισμό Crypto AG για να εξασφαλίσουν την επικοινωνία τους. Συγκεκριμένα, χρησιμοποίησαν τις συσκευές HC550 και HC570, οι οποίες ανήκουν στην ίδια οικογένεια και χρησιμοποιούν τον ίδιο κρυπτογραφικό αλγόριθμο. Αυτός ο αλγόριθμος παραμορφώθηκε, από κοινού από το BND και τη CIA, μέσω της ιδιοκτησίας της Crypto AG. Οι λεπτομέρειες αυτού του αλγορίθμου κοινοποιήθηκαν από το BND στο Maximator με το TIVC. Αυτό επέτρεψε στους Ολλανδούς να διαβάσουν τις ναυτικές και διπλωματικές επικοινωνίες της Αργεντινής πριν από την έναρξη του πολέμου. Όπως ανέφεραν οι Aldrich και Wiebes, η βρετανική οργάνωση SIGINT GCHQ είχε παραμελήσει την Αργεντινή. Δεν μπόρεσε να διαβάσει επικοινωνίες που προστατεύονται από συσκευές Crypto AG. Όταν ξεκίνησε ο πόλεμος, ζήτησε βοήθεια, υπό πίεση, από χώρες της ευρωπαϊκής ηπείρου. Μια άμεσα εμπλεκόμενη ολλανδική πηγή δηλώνει ότι σε αυτό το στάδιο ένας ειδικός από το TIVC ταξίδεψε στο GCHQ και εξήγησε πώς λειτούργησε η συσκευή HC500 Crypto AG για τις ναυτικές και διπλωματικές επικοινωνίες της Αργεντινής. Η επακόλουθη λύση των κρυπτογράφησης αφέθηκε στο ίδιο το GCHQ. Κοιτώντας πίσω, η ιστορία της CIA λέει ότι το 1982 η ικανότητα ανάγνωσης των ανακοινώσεων της Αργεντινής έγινε κρίσιμη για την επιτυχή δίωξη της Μεγάλης Βρετανίας στον πόλεμο των Φώκλαντ. Μια ισχυρότερη δήλωση εμφανίζεται στην ιστορία του BND: « Da die Briten als ständige Trittbrettfahrer dieser Operation angesehen werden mussten (…) darf behauptet werden, dass der Ausgang des Falkland-Krieges 1982 ganz wesentlich von der hier beschriebenen Επιχείρηση wurde ‘- ότι το αποτέλεσμα του πολέμου επηρεάστηκε ουσιαστικά, εάν δεν αποφασιστεί, από την επιχείρηση Rubicon.

Υπάρχουν διαφορετικές ιστορίες για το πώς οι Αργεντινοί έμαθαν για τον συμβιβασμό των κληρονομιών τους. Η πιο συνηθισμένη εξήγηση είναι ότι ανακάλυψαν μέσω του μέλους του Κοινοβουλίου Ted Rowlands που αποκάλυψε στη Βουλή των Κοινοτήτων στις 3 Απριλίου 1982, ότι η GCHQ διάβαζε τις διπλωματικές ανακοινώσεις της Αργεντινής. Ωστόσο, ένας άλλος λογαριασμός που κυκλοφορεί σε ολλανδικούς κύκλους πληροφοριών είναι ότι ένας Βρετανός πιλότος που καταρρίφθηκε από τους Αργεντινούς μετέφερε πληροφορίες που θα μπορούσαν να είχαν ληφθεί μόνο μέσω κρυπτογραφημένων επικοινωνιών επικοινωνιών.

Aroflex, Philips και Τουρκία

Το Aroflex είναι το όνομα μιας επιτυχημένης ηλεκτρονικής συσκευής κρυπτογράφησης που αναπτύχθηκε από τη Philips στις Κάτω Χώρες στα τέλη της δεκαετίας του 1970. Εγκρίθηκε για χρήση εντός του ΝΑΤΟ, από τον αρμόδιο οργανισμό αξιολόγησης SECAN. Το ΝΑΤΟ επέτρεψε σε πολλές χώρες να χρησιμοποιούν το Aroflex επίσης για τις εσωτερικές τους επικοινωνίες, αλλά δεν επέτρεψε την εμπορική πώληση της συσκευής. Για περαιτέρω χρήση, αναπτύχθηκαν δύο τροποποιημένες – ανθεκτικές, αν θέλετε – εκδόσεις του Aroflex.

Πρώτον, μια εμπορική έκδοση της συσκευής Aroflex, με προσαρμοσμένο αλγόριθμο κρυπτογράφησης, αναπτύχθηκε με το επίσημο όνομα T1000CA, αλλά με το ανεπίσημο όνομα Beroflex. Η TIVC συνεργάστηκε με τη Philips στο σχεδιασμό του αλγορίθμου κρυπτογράφησης για αυτό το Beroflex. Και οι δύο πλευρές υπέβαλαν τη δική τους πρόταση για τροποποίηση του Aroflex. Μετά τη βαθμονόμηση, η πρόταση του TIVC επιλέχθηκε επειδή περιελάμβανε τη τροποποίηση του υπάρχοντος Aroflex. Ακόμα, το σπάσιμο κρυπτογράφησης περιελάμβανε την επίλυση πολλών συστημάτων δυαδικών γραμμικών εξισώσεων. Αυτό ήταν πέρα από αυτό που οι υπολογιστές γενικής χρήσης μπορούσαν να κάνουν εκείνη τη στιγμή. Το TIVC στράφηκε στο τμήμα έρευνας της Philips (γνωστό ως Natlab) το οποίο σχεδίασε ένα ειδικό τσιπ που θα μπορούσε να λύσει τις εξισώσεις σε περίπου 40 λεπτά. Αυτό το τσιπ ενσωματώθηκε σε μια συσκευή αποκρυπτογράφησης ειδικού σκοπού που πωλήθηκε στις ΗΠΑ και στους συνεργάτες της Maximator. Το ιστορικό της CIA περιέχει μια μόνο γραμμή για το Beroflex και για αυτήν την ειδική συσκευή για να το σπάσει: «… η κρυπτολογική δεν θα μπορούσε να αξιοποιηθεί χωρίς μια ολλανδική συσκευή ειδικού σκοπού την οποία τόσο η NSA όσο και η ZfCh αναγκάστηκαν να προμηθευτούν». Έτσι, οι Ολλανδοί δεν ήταν μόνο δραστήριοι (επίσης) στην εσκεμμένη αποδυνάμωση του εξοπλισμού κρυπτογράφησης, στην καλή συνεργασία δημόσιου-ιδιωτικού τομέα, αλλά ακόμη και στην ανάπτυξη και πώληση ειδικών συσκευών για να το σπάσουν. Αυτή η ιστορία εμφανίστηκε πρόσφατα, μέσω ανεξάρτητων πηγών, στον ολλανδικό τύπο.

Το Aroflex τροποποιήθηκε με δεύτερο τρόπο, ειδικά για την Τουρκία. Αυτή η χώρα είχε αγοράσει (ασφαλείς) συσκευές Aroflex για επικοινωνία με τους συνεργάτες της στο ΝΑΤΟ. Για τις εσωτερικές επικοινωνίες της, η Τουρκία χρησιμοποιούσε εξοπλισμό του Γαλλικού κατασκευαστή Sagem. Αυτές οι γαλλικές συσκευές χρησιμοποίησαν την τεχνολογία one-pad-pad (OTP), η οποία κατ ‘αρχήν, αρκεί να μην ξαναχρησιμοποιήσει κανένα βασικό υλικό. Ωστόσο, αυτό ακριβώς έπραξε η Τουρκία: οι ταινίες του βασικού ρεύματος επαναχρησιμοποιήθηκαν ατέλειωτα με κυκλικό τρόπο, όπου, όταν είχε γίνει ένας πλήρης γύρος, η ταινία συνέχισε ορισμένα βήματα πέρα από την προηγούμενη θέση εκκίνησης. Αυτό το στοιχειώδες λάθος αποδείχθηκε μοιραίο και έκανε τις τουρκικές εσωτερικές επικοινωνίες αναγνώσιμες από πολλούς μη προοριζόμενους παραλήπτες (συμπεριλαμβανομένου του TIVC).

Όταν η Τουρκία στράφηκε στην Crypto AG για να αγοράσει νέο εξοπλισμό, ξέσπασε μια έντονη συζήτηση μεταξύ των ΗΠΑ και της Γερμανίας σχετικά με το κατά πόσον αυτός ο εταίρος του ΝΑΤΟ θα έπρεπε να λάβει νοθευμένες συσκευές ή όχι – με τη Γερμανία να προστατεύει τα Τουρκικά συμφέροντα. Οι δύο (μυστικοί) ιδιοκτήτες της Crypto AG δεν μπόρεσαν να επιλύσουν το ζήτημα μεταξύ τους. Στη συνέχεια, οι ΗΠΑ εγκατέλειψαν και επέλεξαν μια διαφορετική διαδρομή: μέσω της ολλανδικής αρχής COMSEC NBV, πλησίασε τη Philips με το αίτημα να αναπτύξει μια ειδική έκδοση του Aroflex για την Τουρκία. Η Philips συμμορφώθηκε, όπως εξηγήθηκε πρόσφατα δημοσίως από τον εμπλεκόμενο κρυπτογράφο της Philips. Αυτή η ηθική αυταπάτη συνέβη μέσω της ολλανδικής αρχής COMSEC NBV, η οποία είναι ένας ξεχωριστός οργανισμός εντός της κοινότητας πληροφοριών, που κράτησε ολόκληρη την επιχείρηση μυστική για αρκετά χρόνια από τους ολλανδούς παραβάτες κώδικα στο TIVC. Ως αποτέλεσμα, στο Maximator τέθηκαν κρίσιμα ερωτήματα σχετικά με το ρόλο της TIVC στην ξαφνική εμφάνιση άγνωστου κρυπτογραφημένου κειμένου που αναδύεται από την Τουρκία.

Επιθέσεις σε Βερολίνο και Παρίσι

Το 1991 μια ιρανική ομάδα που δολοφόνησε τον τελευταίο πρωθυπουργό υπό τον Σάχη, Σαπούρ Μπαχτάιρ, ενώ ζούσε στο Παρίσι. Η γνωστή ιστορία ότι οι ΗΠΑ παρείχαν αμέσως στη Γαλλία αποδεικτικά στοιχεία σχετικά με τη συμμετοχή του Ιράν από αναχαιτισμένα μηνύματα σχετικά με τη δολοφονία, επαναλαμβάνεται στο «Gedächtnisprotokoll», το εσωτερικό έγγραφο BND της 11ης Δεκεμβρίου 2009, με την προσθήκη: « Diese waren mit Geräten verschlüsselt, die von Το Bühlers Firma gekauft worden waren ‘, μεταφράστηκε ελεύθερα ως: αυτά τα μηνύματα ήταν κρυπτογραφημένα με συσκευές που είχαν αγοραστεί από την επιχείρηση της Bühler, δηλαδή από την Crypto AG. Αυτό στη συνέχεια συζητείται περαιτέρω ως λόγος για την αυξανόμενη δυσπιστία του Ιράν για την Crypto AG και ως απόδειξη της ανεύθυνης συμπεριφοράς των ΗΠΑ. Ωστόσο, μια στενά εμπλεκόμενη πηγή στις ολλανδικές πληροφορίες αναφέρει ότι τα αμφιλεγόμενα ιρανικά μηνύματα δεν ήταν καθόλου κρυπτογραφημένα με συσκευές Crypto AG, αλλά με ασήμαντη χειροκίνητη συσκευή κρυπτογράφηση. Τα κείμενα κρυπτογράφησης που προέκυψαν παρεμποδίστηκαν και σπάσθηκαν από το TIVC, και προφανώς και από πολλούς άλλους οργανισμούς SIGINT. Το γεγονός ότι οι Ιρανοί έμαθαν ότι η (χειροκίνητα κρυπτογραφημένη) επικοινωνία τους είχε παραβιαστεί δεν θα έπρεπε να τους εκπλήξει καθόλου και δεν είναι απαραίτητα ο λόγος για τον οποίο δεν εμπιστεύονται την Crypto AG.

Σε αντίδραση στη βομβιστική επίθεση στην ντισκοτέκ της La Belle στο Δυτικό Βερολίνο το 1986, «ο Ρέιγκαν φαίνεται να έθεσε σε κίνδυνο την επιχείρηση Crypto μετά την εμπλοκή της Λιβύης», σύμφωνα με τον Γκρεγκ Μίλερ (με βάση τις εκθέσεις CIA και BND που διέρρευσαν). Ωστόσο, οι ολλανδικές πηγές πληροφοριών από την TIVC λένε ότι δεν είδαν ποτέ κρυπτογραφημένες επικοινωνίες να εξέρχονται από τη Λιβύη με βάση συσκευές Crypto AG. Υποδηλώνουν ότι η επίθεση μπορεί να έχει πραγματοποιηθεί από μια ομάδα της Λιβύης που χρησιμοποίησε τη δική της κρυπτογράφηση – πιθανώς και χειροκίνητη κρυπτογράφηση. Ωστόσο, η TIVC δεν παρεμπόδισε ποτέ τα ίδια τα αποδεικτικά στοιχεία «La Belle», οπότε δεν μπορεί να αποκλείσει πλήρως την πιθανότητα να χρησιμοποιηθεί η τεχνολογία Crypto AG σε αυτήν την υπόθεση. Σύμφωνα με τον Faligot, οι Γάλλοι διάβασαν τα στοιχεία, έτσι ώστε (ή οι Αμερικανοί) να μπορούν να διευκρινίσουν την κρυπτογραφική φύση των επικοινωνιών.

Μετάφραση Χωριανόπουλος Άγγελος

πηγή: tandfonline

Cyberwar

CyberScoop: Η κινεζική εκστρατεία κυβερνοκατασκοπείας στοχεύει «δεκάδες» δυτικές κυβερνήσεις

Μια συνεχιζόμενη επιχείρηση κυβερνοκατασκοπείας που συνδέεται με την Κίνα έχει διεισδύσει επιτυχώς σε «σημαντικό αριθμό θυμάτων» που περιλαμβάνει δυτικές κυβερνήσεις, διεθνείς οργανισμούς και την αμυντική βιομηχανία, δήλωσαν οι ολλανδικές αρχές πληροφοριών και ασφάλειας τη Δευτέρα.

Οι ολλανδικές αρχές αποκάλυψαν για πρώτη φορά τον Φεβρουάριο μια επιχείρηση που στόχευε τις συσκευές FortiGate edge και σημείωσαν την ανακάλυψη ενός νέου trojan απομακρυσμένης πρόσβασης με το όνομα ” Coathanger “, σχεδιασμένο να διατηρεί την πρόσβαση σε συσκευές FortiGate. Η έκθεση του Φεβρουαρίου προέκυψε από έρευνα για παραβίαση στο ολλανδικό Υπουργείο Άμυνας και η έκθεση της Δευτέρας καταλήγει στο συμπέρασμα ότι «η κινεζική εκστρατεία κατασκοπείας στον κυβερνοχώρο φαίνεται να είναι πολύ πιο εκτεταμένη από ό,τι ήταν γνωστό στο παρελθόν», ανέφεραν οι ολλανδικές αρχές σε δήλωση .

Η επιχείρηση που συνδέεται με την Κίνα απέκτησε πρόσβαση σε τουλάχιστον 20.000 συστήματα FortiGate παγκοσμίως μέσα σε λίγους μήνες το 2022 και το 2023 χρησιμοποιώντας μια ευπάθεια που είχε επιδιορθωθεί από τότε στο λογισμικό FortiGate FortiOS, δήλωσαν οι ολλανδικές αρχές. Οι χάκερ γνώριζαν για την ευπάθεια για τουλάχιστον δύο μήνες πριν η Fortinet ανακοινώσει την ευπάθεια, μολύνοντας περίπου 14.000 συσκευές κατά τη διάρκεια αυτής της περιόδου, σύμφωνα με τις ολλανδικές αρχές.

Οι στόχοι περιλαμβάνουν «δεκάδες» δυτικές κυβερνήσεις, διεθνείς οργανισμούς και μεγάλο αριθμό εταιρειών της αμυντικής βιομηχανίας. Η κινεζική επιχείρηση εγκατέστησε κακόβουλο λογισμικό σε συστήματα συνδεδεμένα με ένα άγνωστο υποσύνολο «σχετικών» στόχων, και ακόμη κι αν αυτοί οι στόχοι ενημέρωσαν το FortiGate, οι Κινέζοι χάκερ ήταν σε θέση να διατηρήσουν την πρόσβαση στα συστήματα, σύμφωνα με την ολλανδική έρευνα.

Η Fortinet δεν απάντησε σε αίτημα για σχόλιο την Τρίτη.

Ο Liu Pengyu, εκπρόσωπος της κινεζικής πρεσβείας, δήλωσε στο CyberScoop, ότι η κινεζική κυβέρνηση αντιτίθεται σε «οποιεσδήποτε αβάσιμες συκοφαντίες και κατηγορίες κατά της Κίνας» και ότι η χώρα «είναι σημαντικό θύμα κυβερνοεπιθέσεων».

«Τηρούμε σταθερή στάση απέναντι σε κάθε μορφή κυβερνοεπιθέσεων και καταφεύγουμε σε νόμιμες μεθόδους για την αντιμετώπισή τους. Η Κίνα δεν ενθαρρύνει, δεν υποστηρίζει ή δεν αποδοκιμάζει επιθέσεις που εξαπολύουν χάκερ», δήλωσε ο Pengyu. «Η διατήρηση της ασφάλειας του κυβερνοχώρου είναι μια παγκόσμια πρόκληση. Όπως συμβαίνει με άλλα θέματα, οι ψευδείς κατηγορίες ή η αντιπαράθεση μπλοκ θα βλάψουν μόνο τη συλλογική απάντηση στις απειλές που αντιμετωπίζει ο κόσμος για την ασφάλεια στον κυβερνοχώρο».

Η εκστρατεία που περιγράφονται από τις ολλανδικές αρχές υπογραμμίζει τη συνεχιζόμενη κατάχρηση των συσκευών άκρων — συμπεριλαμβανομένων των τείχη προστασίας και των δρομολογητών — ως βασικό μέρος των εξελιγμένων κρατικών επιχειρήσεων hacking που έχουν στοχεύσει ευάλωτους δρομολογητές μικρών γραφείων και οικιακών γραφείων για να αποκτήσουν πρόσβαση σε ζωτικής σημασίας υποδομές και άλλα ευαίσθητα δίκτυα , όπως έχουν προειδοποιήσει αξιωματούχοι των ΗΠΑ .

«Οι συσκευές δικτύων Edge είναι ένα τεράστιο πρόβλημα σήμερα», δήλωσε ο Tom Hegel, κύριος ερευνητής απειλών της SentinelLabs. Ο Χέγκελ, ο οποίος παρακολουθεί τις κινεζικές επιχειρήσεις hacking και είναι εξοικειωμένος με την εκστρατεία που τόνισε η ολλανδική κυβέρνηση. Είπε ότι η ασφάλεια των συσκευών edge είναι «ένα μεγάλο πρόβλημα γιατί τόσο λίγοι έχουν τεχνολογία ασφαλείας για να τις υπερασπιστούν ή ακόμα και να τις παρακολουθούν. Ωστόσο, γίνεται η πιο συχνά στοχευμένη τεχνολογία».

Αν και δεν είναι γνωστό πόσες οντότητες έχουν εγκαταστήσει το κακόβουλο λογισμικό, οι ολλανδικές υπηρεσίες πληροφοριών «θεωρούν πιθανό ότι ο κρατικός παράγοντας θα μπορούσε ενδεχομένως να επεκτείνει την πρόσβασή του σε εκατοντάδες θύματα παγκοσμίως και να προβεί σε πρόσθετες ενέργειες, όπως η κλοπή δεδομένων», σύμφωνα με τη δήλωση.

«Οι λοιμώξεις από τον ηθοποιό είναι δύσκολο να εντοπιστούν και να αφαιρεθούν», έγραψαν οι αρχές. «Το NCSC και οι ολλανδικές υπηρεσίες πληροφοριών δηλώνουν επομένως ότι είναι πιθανό ο κρατικός παράγοντας να έχει ακόμα πρόσβαση σε συστήματα σημαντικού αριθμού θυμάτων».

Ο Hegel σημείωσε ότι το Coathanger είναι ένα εργαλείο που χρησιμοποιείται για απομακρυσμένη πρόσβαση και δυνατότητες backdoor. «Τα θύματα υψηλής αξίας μπορούν στη συνέχεια να δουν περαιτέρω κακόβουλο λογισμικό που εισάγεται στο δίκτυο μέσω αυτής της πρόσβασης», είπε.

Ο Χέγκελ αρνήθηκε να σχολιάσει συγκεκριμένους γνωστούς στόχους, αλλά είπε ότι «περιλαμβάνουν μια ποικιλία δημόσιων και ιδιωτικών οργανισμών που σχετίζονται με την παγκόσμια ατζέντα της Κίνας».

Γνωρίζοντας τις κινεζικές επιχειρήσεις hacking, πρόσθεσε, είναι πιθανό ότι οι χάκερ «χρησιμοποίησαν πολλαπλές οικογένειες κακόβουλου λογισμικού και υποδομές δικτύου που παραμένουν άγνωστες σε εμάς σήμερα και η διατήρηση της μακροπρόθεσμης πρόσβασης σε μια ευρεία ποικιλία οργανισμών είναι ιδιαίτερα σημαντική για αυτούς».

Η κινεζική πρεσβεία στην Ουάσιγκτον, DC, δεν απάντησε σε αίτημα για σχόλιο την Τρίτη. Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομής δεν απάντησε σε αίτημα για σχολιασμό σχετικά με το πόσες οντότητες των ΗΠΑ, αν υπάρχουν, στοχοποιήθηκαν στο πλαίσιο αυτής της επιχείρησης.

ΠΗΓΗ: CyberScoop

Cyberwar

Πωλείται για 200 δολάρια στο Dark Web το webmail της Ελληνικής Αστυνομίας!

Hacker με το ψευδώνυμο «DuckyMummy» πουλάει προσβάσεις σε λογαριασμούς webmail της Ελληνικής Αστυνομίας στο Dark Web (Σκοτεινό Διαδίκτυο) και στην ιστοσελίδα breachforums.st. Η τιμή έχει οριστεί στα 200 $. Δυστυχώς, ενώ τα διαπιστευτήρια λογαριασμών ηλεκτρονικού ταχυδρομείου της Ελληνικής Αστυνομίας, μέσω των οποίων διαμοιράζονται καθημερινά χιλιάδες ευαίσθητες πληροφορίες Ελλήνων πολιτών είναι στο σφυρί, δεν ειναι γνωστό αν οι αρμόδιες αρχές έχουν αντιληφθεί την παραβίαση!

Τι συνέβη;

O hacker DuckyMummy, γνωστή προσωπικότητα στον υπόκοσμο του εγκλήματος στον κυβερνοχώρο, έχει βγάλει στο σφυρί διαπιστευτήρια πρόσβασης (username και κωδικούς πρόσβασης) στο σύστημα webmail της Ελληνικής Αστυνομίας. Το webmail της ΕΛ.ΑΣ είναι προσβάσιμο αποκλειστικά απο στελέχη της Ελληνικής Αστυνομίας καθώς είναι το σημείο επικοινωνίας με τους πολίτες που ζητούν οποιοδήποτε έγγραφο τους αφορά. Αυτή η μη εξουσιοδοτημένη πρόσβαση θα μπορούσε ενδεχομένως να εκθέσει ευαίσθητες επικοινωνίες, εσωτερικά έγγραφα και επιχειρησιακές λεπτομέρειες που είναι κρίσιμες για την ασφάλεια και τη λειτουργικότητα των Αρχών.

Ο hacker επιβεβαιώνει την επίθεση του, αναρτώντας screenshots με μερικά από τα κλεμμένα διαπιστευτήρια και τις προσβάσεις στα συστήματα της Ελληνικής αστυνομίας. Η είδηση μάλιστα έγινε γνωστή στο διαδικτύο μέσω της πλατφόρμας κοινωνικής δικτύωσης X (πρώην Twitter) με σκοπό να ενημερωθούν για την πώληση ενδιαφερόμενοι που μπορεί να μην έχουν πρόσβαση στο Dark Web.

ΠΗΓΗ: secnews.gr

Cyberwar

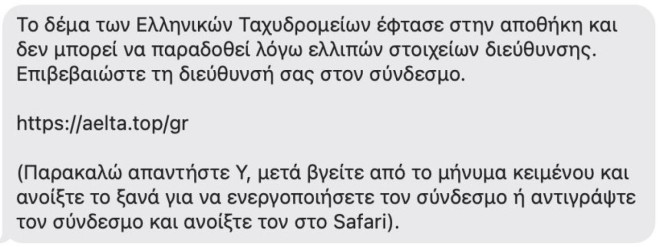

Μην ανοίξετε αυτό το μήνυμα! Νέα απάτη με δόλωμα πακέτο από τα ΕΛΤΑ

Απατεώνες αδειάζουν τους λογαριασμούς ανυποψίαστων πολιτών

Τις τελευταίες μέρες όλο και περισσότεροι έχουν λάβει στο κινητό του τηλέφωνο SMS ή μηνύματα στο imessage που αφορούν στην παραλαβή δεμάτων από τα ΕΛΤΑ, τα οποία βρίσκονται δήθεν σε εκκρεμότητα.

Οι παραλήπτες των μηνυμάτων καλούνται να επικαιροποιήσουν τα στοιχεία τους, ώστε να τους παραδοθεί το δέμα.

Τα μηνύματα αναφέρουν: «Το δέμα των Ελληνικών Ταχυδρομείων έφτασε στην αποθήκη και δεν μπορεί να παραδοθεί λόγω ελλιπών στοιχείων διεύθυνσης. Επιβεβαιώστε τη διεύθυνσή σας στον σύνδεσμο.

(Παρακαλώ απαντήστε Y, μετά βγείτε από το μήνυμα κειμένου και ανοίξτε το ξανά για να ενεργοποιήσετε τον σύνδεσμο ή αντιγράψτε τον σύνδεσμο και ανοίξτε τον στο Safari)».

Η Δίωξη Ηλεκτρονικού Εγκλήματος προειδοποιεί τους πολίτες πως πρόκειται για μια ακόμα προσπάθεια «ηλεκτρονικού ψαρέματος», μέσω της οποίας επιτήδειοι επιχειρούν να αποκτήσουν πρόσβαση σε προσωπικά στοιχεία πολιτών. Σε περίπτωση λοιπόν που λάβετε ένα τέτοιο μήνυμα μην πατήσετε πάνω στο ενεργό link και μην προχωρήσετε σε καμία ενέργεια.

ΠΗΓΗ: Star.gr

-

Ιράν1 ημέρα πριν

Ιράν1 ημέρα πρινKίνηση υψηλού ρίσκου του Ισραήλ! Δεν αποκλείει χτύπημα στα πυρηνικά του Ιράν ο Νετανιάχου – Πότε θα χτυπήσει;

-

Εξωτερική Πολιτική1 ημέρα πριν

Εξωτερική Πολιτική1 ημέρα πρινΣτο επίκεντρο η ελληνοαμερικανική συνεργασία σε συνάντηση του Μητσοτάκη με Αμερικανούς γερουσιαστές στα Χανιά

-

Γενικά θέματα24 ώρες πριν

Γενικά θέματα24 ώρες πρινΜία νέα αρχή για το «Γεωπολιτικό»

-

Αναλύσεις - Γνώμες22 ώρες πριν

Αναλύσεις - Γνώμες22 ώρες πρινQuo vadis κύριε Γεραπετρίτη;

-

Αστυνομία21 ώρες πριν

Αστυνομία21 ώρες πρινΑποκάλυψη! Ειδικό λογικό ισραηλινής κατασκευής για μαζική αναγνώριση προσώπων αποκτά η ΕΛ.ΑΣ

-

Πολιτισμός1 ημέρα πριν

Πολιτισμός1 ημέρα πρινΒαθιά σιωπή! Θλίψη και πένθος – Έφυγε ο σπουδαίος Μίμης Πλέσσας λίγο πριν κλείσει τα 100

-

Video5 ώρες πριν

Video5 ώρες πρινLive: Σε νέα φάση ο πόλεμος στη Μέση Ανατολή! Δύσκολες στιγμές για την ανθρωπότητα

-

Γενικά θέματα20 ώρες πριν

Γενικά θέματα20 ώρες πρινΤούρκος διπλωμάτης: «Η σιωπηλή συμφωνία Ερντογάν – Μητσοτάκη»