Cyberwar

“Εισβολή” κατασκόπων σε κρατικές υπηρεσίες

Το Μέγαρο Μαξίμου, το υπουργείο Εξωτερικών, η ΕΥΠ και η Ελληνική Αστυνομία ήταν οι στόχοι της διεθνούς εκστρατείας κυβερνοκατασκοπείας με την κωδική ονομασία «Θαλάσσια χελώνα» (Sea Turtle) τον Απρίλιο του 2019. Σύμφωνα με διασταυρωμένες πληροφορίες της «Κ», οι άγνωστοι δράστες κατάφεραν να αποκτήσουν πρόσβαση στα εσωτερικά δίκτυα των κρατικών υπηρεσιών που περιέχουν την ηλεκτρονική τους αλληλογραφία.

Η επίθεση έγινε αντιληπτή αρχικά από στελέχη της ομάδας κυβερνοασφάλειας του πρωθυπουργικού γραφείου, τα οποία διαπίστωσαν ασυνήθιστη δυσλειτουργία στη χρήση των emails. Ειδοποίησαν άμεσα την Εθνική Αρχή Αντιμετώπισης Ηλεκτρονικών Επιθέσεων (CERT) της ΕΥΠ και τη Δίωξη Ηλεκτρονικού Εγκλήματος. Κλιμάκιο των δύο υπηρεσιών και τεχνικοί του Μαξίμου μετέβησαν αυθημερόν από την Αθήνα στο Ηράκλειο, όπου βρίσκονται οι εγκαταστάσεις του Ινστιτούτου Πληροφορικής του Ιδρύματος Τεχνολογίας και Ερευνας (ΙΤΕ-ΙΠ). Αξιωματούχος με γνώση των γεγονότων της εποχής εκείνης, ο οποίος μίλησε στην «Κ» υπό τον όρο της ανωνυμίας, λέει ότι από την πρώτη στιγμή οι υποψίες τους στράφηκαν προς την Κρήτη. Εκτιμούσαν ότι η δυσλειτουργία οφειλόταν σε κυβερνοεπίθεση κατά του μητρώου ονομάτων Ιντερνετ με κατάληξη .gr και .ελ, την τεχνική υποστήριξη του οποίου έχει το ΙΤΕ.

Από την αυτοψία που πραγματοποίησαν, επιβεβαιώθηκαν οι φόβοι τους ότι βρισκόταν σε εξέλιξη ηλεκτρονική επίθεση τύπου «DNS hijacking». Δεύτερος αξιωματούχος με άμεση εμπλοκή στα γεγονότα, ο οποίος επίσης ζήτησε να μη δημοσιοποιηθούν τα στοιχεία του, είπε στην «Κ» ότι μέσω του ΙΤΕ οι δράστες μπήκαν στους servers των τεσσάρων κρίσιμων κρατικών φορέων και υπηρεσιών. Οπως εξήγησε ο ίδιος, οι επιτιθέμενοι, στέλνοντας ένα παραπλανητικό μήνυμα, απέκτησαν αρχικά πρόσβαση στον υπολογιστή ενός υπαλλήλου του ΙΤΕ και ακολούθως στο μητρώο ονομάτων Ιντερνετ. Επειτα κατάφεραν να εισέλθουν σε servers που διαχειρίζονταν την ηλεκτρονική αλληλογραφία με καταλήξεις @primeminister.gr, @mfa.gr, @nis.gr, @astynomia.gr. Υπάρχουν φόβοι ότι μέσω αυτής της διείσδυσης οι δράστες διάβασαν ή αντέγραψαν τα μηνύματα που είχαν ανταλλάξει οι υπάλληλοι των τεσσάρων κρατικών φορέων. Ελληνες διπλωμάτες και αξιωματικοί της αστυνομίας, που ρωτήθηκαν σχετικά, διευκρίνισαν στην «Κ» ότι μέσω των συγκεκριμένων emails δεν διακινούνται απόρρητες πληροφορίες.

Εσβησαν τα ίχνη τους

Συνήθως, σε άλλα περιστατικά ηλεκτρονικών επιθέσεων, είτε υπάρχει ανάληψη ευθύνης είτε οι δράστες γνωστοποιούν την παρουσία τους. Σε αυτή την περίπτωση, όμως, όσοι βρίσκονταν πίσω από τις ενέργειες κατά των ελληνικών στόχων επιχείρησαν να σβήσουν τα ίχνη τους. Αυτός είναι και ο λόγος που όσοι ενεπλάκησαν στη σχετική έρευνα αποδίδουν το περιστατικό σε δράση κυβερνοκατασκόπων.

Το ΙΤΕ είχε επιβεβαιώσει σε παλαιότερο δημοσίευμα της «Κ» ότι είχε δεχθεί ηλεκτρονική επίθεση. Σε ανακοίνωση που είχε στείλει το 2019 σε διαχειριστές ιστοσελίδων με τις καταλήξεις .gr και .ελ, ανέφερε: «Η επίθεση αυτή είναι τμήμα μιας γενικότερης προσπάθειας, σε διεθνές επίπεδο, να επηρεαστεί αρνητικά η λειτουργία των μητρώων ονομάτων του Διαδικτύου. Από τη διερεύνηση του περιστατικού δεν προέκυψαν στοιχεία για διαρροή δεδομένων προσωπικού χαρακτήρα». Σε νεότερη επικοινωνία, στελέχη του ΙΤΕ δεν έδωσαν περισσότερες διευκρινίσεις για το θέμα χαρακτηρίζοντάς το ευαίσθητο και εμπιστευτικό.

Στο πλαίσιο της έρευνας, λήφθηκαν τα αρχεία καταγραφής ενεργειών (log files) των πληροφοριακών συστημάτων του ΙΤΕ και έγιναν προσπάθειες για τον εντοπισμό των δραστών. Κάποια ίχνη παρέπεμπαν σε Ολλανδία και Ιράν, χωρίς ωστόσο αυτό να σημαίνει ότι εκεί είχαν τη βάση τους οι επιτιθέμενοι. Μέχρι και σήμερα η ταυτότητά τους δεν είναι γνωστή. Σύμφωνα με πληροφορίες της «Κ», σχηματίστηκε δικογραφία κατ’ αγνώστων από την αστυνομία για παραβίαση υπολογιστικών συστημάτων, η οποία υπεβλήθη στην Εισαγγελία.

Οι επιθέσεις κατά των ελληνικών κρατικών ιστοσελίδων εντάχθηκαν από τους ειδικούς ασφαλείας δικτύων της αμερικανικής εταιρείας Cisco Talos στο δεύτερο κύμα της διεθνούς εκστρατείας κυβερνοκατασκοπείας με την ονομασία «Θαλάσσια χελώνα». Το πρώτο κύμα αυτών των επιθέσεων είχε καταγραφεί στα τέλη του 2018 και στις αρχές του 2019 με στόχους κυρίως στη Μέση Ανατολή και στη Βόρεια Αφρική. Οι επιτιθέμενοι στρέφονταν αρχικά εναντίον κρατικών μυστικών υπηρεσιών, υπουργείων Εξωτερικών και εταιρειών από τον κλάδο της ενέργειας. Τα πρώτα κρούσματα εντοπίστηκαν μεταξύ άλλων σε Συρία, Ιράκ, Ιορδανία, Λιβύη, Τουρκία και Αίγυπτο.

Η «Θαλάσσια χελώνα» και οι προειδοποιήσεις

Σε έκθεσή τους για την εκστρατεία «Θαλάσσια χελώνα», ειδικοί ασφαλείας της αμερικανικής εταιρείας Cisco αναφέρουν ότι τρεις ελληνικές κυβερνητικές ιστοσελίδες με την κατάληξη .gr (τις οποίες δεν κατονομάζουν) δέχθηκαν επιθέσεις τον Απρίλιο του 2019. Οπως διαπίστωσαν οι ίδιοι, οι δράστες κατοχύρωσαν στις 5/4/2019 το domain rootdnserves.com, το οποίο χρησιμοποίησαν αργότερα για τις κακόβουλες ενέργειές τους.

Το ΙΤΕ ενημέρωσε με την ανακοίνωσή του τους διαχειριστές ιστοσελίδων για την ηλεκτρονική επίθεση στο ελληνικό μητρώο ονομάτων στις 19/4. Ωστόσο οι ερευνητές της Cisco εντόπισαν ότι οι χάκερ διατήρησαν πρόσβαση στο δίκτυο του ΙΤΕ-ΙΠ για πέντε ημέρες, τουλάχιστον μέχρι τις 24/4/2019. Σύμφωνα με Ελληνα αξιωματούχο, ο οποίος είχε εμπλακεί στην υπόθεση, οι επιθέσεις έγιναν διαδοχικά σε κάθε έναν από τους τέσσερις ελληνικούς στόχους.

Η ομάδα της Cisco διαπίστωσε ότι στον δεύτερο γύρο των ενεργειών τους οι άγνωστοι δράστες χρησιμοποίησαν μια νέα τεχνική «DNS hijacking». Τουλάχιστον 40 διαφορετικοί οργανισμοί σε 13 χώρες είχαν πληγεί από παρόμοιες κυβερνοεπιθέσεις στο πρώτο κύμα της «Θαλάσσιας χελώνας», όπως ανέφεραν στην έκθεσή τους οι ειδικοί της Cisco.

Συναγερμός

Το μέγεθος της απειλής είχε προβληματίσει τις αρχές ασφαλείας διεθνώς. Στις 22 Ιανουαρίου 2019 το υπουργείο Εσωτερικών των ΗΠΑ εξέδωσε σχετική προειδοποίηση για τον κίνδυνο αυτών των επιθέσεων. Αντίστοιχη ανακοίνωση έβγαλε τρεις ημέρες αργότερα το Εθνικό Κέντρο Κυβερνοασφάλειας της Βρετανίας.

Πηγή: www.kathimerini.gr

Cyberwar

CyberScoop: Η κινεζική εκστρατεία κυβερνοκατασκοπείας στοχεύει «δεκάδες» δυτικές κυβερνήσεις

Μια συνεχιζόμενη επιχείρηση κυβερνοκατασκοπείας που συνδέεται με την Κίνα έχει διεισδύσει επιτυχώς σε «σημαντικό αριθμό θυμάτων» που περιλαμβάνει δυτικές κυβερνήσεις, διεθνείς οργανισμούς και την αμυντική βιομηχανία, δήλωσαν οι ολλανδικές αρχές πληροφοριών και ασφάλειας τη Δευτέρα.

Οι ολλανδικές αρχές αποκάλυψαν για πρώτη φορά τον Φεβρουάριο μια επιχείρηση που στόχευε τις συσκευές FortiGate edge και σημείωσαν την ανακάλυψη ενός νέου trojan απομακρυσμένης πρόσβασης με το όνομα ” Coathanger “, σχεδιασμένο να διατηρεί την πρόσβαση σε συσκευές FortiGate. Η έκθεση του Φεβρουαρίου προέκυψε από έρευνα για παραβίαση στο ολλανδικό Υπουργείο Άμυνας και η έκθεση της Δευτέρας καταλήγει στο συμπέρασμα ότι «η κινεζική εκστρατεία κατασκοπείας στον κυβερνοχώρο φαίνεται να είναι πολύ πιο εκτεταμένη από ό,τι ήταν γνωστό στο παρελθόν», ανέφεραν οι ολλανδικές αρχές σε δήλωση .

Η επιχείρηση που συνδέεται με την Κίνα απέκτησε πρόσβαση σε τουλάχιστον 20.000 συστήματα FortiGate παγκοσμίως μέσα σε λίγους μήνες το 2022 και το 2023 χρησιμοποιώντας μια ευπάθεια που είχε επιδιορθωθεί από τότε στο λογισμικό FortiGate FortiOS, δήλωσαν οι ολλανδικές αρχές. Οι χάκερ γνώριζαν για την ευπάθεια για τουλάχιστον δύο μήνες πριν η Fortinet ανακοινώσει την ευπάθεια, μολύνοντας περίπου 14.000 συσκευές κατά τη διάρκεια αυτής της περιόδου, σύμφωνα με τις ολλανδικές αρχές.

Οι στόχοι περιλαμβάνουν «δεκάδες» δυτικές κυβερνήσεις, διεθνείς οργανισμούς και μεγάλο αριθμό εταιρειών της αμυντικής βιομηχανίας. Η κινεζική επιχείρηση εγκατέστησε κακόβουλο λογισμικό σε συστήματα συνδεδεμένα με ένα άγνωστο υποσύνολο «σχετικών» στόχων, και ακόμη κι αν αυτοί οι στόχοι ενημέρωσαν το FortiGate, οι Κινέζοι χάκερ ήταν σε θέση να διατηρήσουν την πρόσβαση στα συστήματα, σύμφωνα με την ολλανδική έρευνα.

Η Fortinet δεν απάντησε σε αίτημα για σχόλιο την Τρίτη.

Ο Liu Pengyu, εκπρόσωπος της κινεζικής πρεσβείας, δήλωσε στο CyberScoop, ότι η κινεζική κυβέρνηση αντιτίθεται σε «οποιεσδήποτε αβάσιμες συκοφαντίες και κατηγορίες κατά της Κίνας» και ότι η χώρα «είναι σημαντικό θύμα κυβερνοεπιθέσεων».

«Τηρούμε σταθερή στάση απέναντι σε κάθε μορφή κυβερνοεπιθέσεων και καταφεύγουμε σε νόμιμες μεθόδους για την αντιμετώπισή τους. Η Κίνα δεν ενθαρρύνει, δεν υποστηρίζει ή δεν αποδοκιμάζει επιθέσεις που εξαπολύουν χάκερ», δήλωσε ο Pengyu. «Η διατήρηση της ασφάλειας του κυβερνοχώρου είναι μια παγκόσμια πρόκληση. Όπως συμβαίνει με άλλα θέματα, οι ψευδείς κατηγορίες ή η αντιπαράθεση μπλοκ θα βλάψουν μόνο τη συλλογική απάντηση στις απειλές που αντιμετωπίζει ο κόσμος για την ασφάλεια στον κυβερνοχώρο».

Η εκστρατεία που περιγράφονται από τις ολλανδικές αρχές υπογραμμίζει τη συνεχιζόμενη κατάχρηση των συσκευών άκρων — συμπεριλαμβανομένων των τείχη προστασίας και των δρομολογητών — ως βασικό μέρος των εξελιγμένων κρατικών επιχειρήσεων hacking που έχουν στοχεύσει ευάλωτους δρομολογητές μικρών γραφείων και οικιακών γραφείων για να αποκτήσουν πρόσβαση σε ζωτικής σημασίας υποδομές και άλλα ευαίσθητα δίκτυα , όπως έχουν προειδοποιήσει αξιωματούχοι των ΗΠΑ .

«Οι συσκευές δικτύων Edge είναι ένα τεράστιο πρόβλημα σήμερα», δήλωσε ο Tom Hegel, κύριος ερευνητής απειλών της SentinelLabs. Ο Χέγκελ, ο οποίος παρακολουθεί τις κινεζικές επιχειρήσεις hacking και είναι εξοικειωμένος με την εκστρατεία που τόνισε η ολλανδική κυβέρνηση. Είπε ότι η ασφάλεια των συσκευών edge είναι «ένα μεγάλο πρόβλημα γιατί τόσο λίγοι έχουν τεχνολογία ασφαλείας για να τις υπερασπιστούν ή ακόμα και να τις παρακολουθούν. Ωστόσο, γίνεται η πιο συχνά στοχευμένη τεχνολογία».

Αν και δεν είναι γνωστό πόσες οντότητες έχουν εγκαταστήσει το κακόβουλο λογισμικό, οι ολλανδικές υπηρεσίες πληροφοριών «θεωρούν πιθανό ότι ο κρατικός παράγοντας θα μπορούσε ενδεχομένως να επεκτείνει την πρόσβασή του σε εκατοντάδες θύματα παγκοσμίως και να προβεί σε πρόσθετες ενέργειες, όπως η κλοπή δεδομένων», σύμφωνα με τη δήλωση.

«Οι λοιμώξεις από τον ηθοποιό είναι δύσκολο να εντοπιστούν και να αφαιρεθούν», έγραψαν οι αρχές. «Το NCSC και οι ολλανδικές υπηρεσίες πληροφοριών δηλώνουν επομένως ότι είναι πιθανό ο κρατικός παράγοντας να έχει ακόμα πρόσβαση σε συστήματα σημαντικού αριθμού θυμάτων».

Ο Hegel σημείωσε ότι το Coathanger είναι ένα εργαλείο που χρησιμοποιείται για απομακρυσμένη πρόσβαση και δυνατότητες backdoor. «Τα θύματα υψηλής αξίας μπορούν στη συνέχεια να δουν περαιτέρω κακόβουλο λογισμικό που εισάγεται στο δίκτυο μέσω αυτής της πρόσβασης», είπε.

Ο Χέγκελ αρνήθηκε να σχολιάσει συγκεκριμένους γνωστούς στόχους, αλλά είπε ότι «περιλαμβάνουν μια ποικιλία δημόσιων και ιδιωτικών οργανισμών που σχετίζονται με την παγκόσμια ατζέντα της Κίνας».

Γνωρίζοντας τις κινεζικές επιχειρήσεις hacking, πρόσθεσε, είναι πιθανό ότι οι χάκερ «χρησιμοποίησαν πολλαπλές οικογένειες κακόβουλου λογισμικού και υποδομές δικτύου που παραμένουν άγνωστες σε εμάς σήμερα και η διατήρηση της μακροπρόθεσμης πρόσβασης σε μια ευρεία ποικιλία οργανισμών είναι ιδιαίτερα σημαντική για αυτούς».

Η κινεζική πρεσβεία στην Ουάσιγκτον, DC, δεν απάντησε σε αίτημα για σχόλιο την Τρίτη. Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομής δεν απάντησε σε αίτημα για σχολιασμό σχετικά με το πόσες οντότητες των ΗΠΑ, αν υπάρχουν, στοχοποιήθηκαν στο πλαίσιο αυτής της επιχείρησης.

ΠΗΓΗ: CyberScoop

Cyberwar

Πωλείται για 200 δολάρια στο Dark Web το webmail της Ελληνικής Αστυνομίας!

Hacker με το ψευδώνυμο «DuckyMummy» πουλάει προσβάσεις σε λογαριασμούς webmail της Ελληνικής Αστυνομίας στο Dark Web (Σκοτεινό Διαδίκτυο) και στην ιστοσελίδα breachforums.st. Η τιμή έχει οριστεί στα 200 $. Δυστυχώς, ενώ τα διαπιστευτήρια λογαριασμών ηλεκτρονικού ταχυδρομείου της Ελληνικής Αστυνομίας, μέσω των οποίων διαμοιράζονται καθημερινά χιλιάδες ευαίσθητες πληροφορίες Ελλήνων πολιτών είναι στο σφυρί, δεν ειναι γνωστό αν οι αρμόδιες αρχές έχουν αντιληφθεί την παραβίαση!

Τι συνέβη;

O hacker DuckyMummy, γνωστή προσωπικότητα στον υπόκοσμο του εγκλήματος στον κυβερνοχώρο, έχει βγάλει στο σφυρί διαπιστευτήρια πρόσβασης (username και κωδικούς πρόσβασης) στο σύστημα webmail της Ελληνικής Αστυνομίας. Το webmail της ΕΛ.ΑΣ είναι προσβάσιμο αποκλειστικά απο στελέχη της Ελληνικής Αστυνομίας καθώς είναι το σημείο επικοινωνίας με τους πολίτες που ζητούν οποιοδήποτε έγγραφο τους αφορά. Αυτή η μη εξουσιοδοτημένη πρόσβαση θα μπορούσε ενδεχομένως να εκθέσει ευαίσθητες επικοινωνίες, εσωτερικά έγγραφα και επιχειρησιακές λεπτομέρειες που είναι κρίσιμες για την ασφάλεια και τη λειτουργικότητα των Αρχών.

Ο hacker επιβεβαιώνει την επίθεση του, αναρτώντας screenshots με μερικά από τα κλεμμένα διαπιστευτήρια και τις προσβάσεις στα συστήματα της Ελληνικής αστυνομίας. Η είδηση μάλιστα έγινε γνωστή στο διαδικτύο μέσω της πλατφόρμας κοινωνικής δικτύωσης X (πρώην Twitter) με σκοπό να ενημερωθούν για την πώληση ενδιαφερόμενοι που μπορεί να μην έχουν πρόσβαση στο Dark Web.

ΠΗΓΗ: secnews.gr

Cyberwar

Μην ανοίξετε αυτό το μήνυμα! Νέα απάτη με δόλωμα πακέτο από τα ΕΛΤΑ

Απατεώνες αδειάζουν τους λογαριασμούς ανυποψίαστων πολιτών

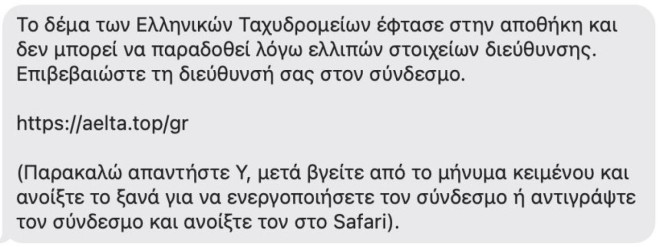

Τις τελευταίες μέρες όλο και περισσότεροι έχουν λάβει στο κινητό του τηλέφωνο SMS ή μηνύματα στο imessage που αφορούν στην παραλαβή δεμάτων από τα ΕΛΤΑ, τα οποία βρίσκονται δήθεν σε εκκρεμότητα.

Οι παραλήπτες των μηνυμάτων καλούνται να επικαιροποιήσουν τα στοιχεία τους, ώστε να τους παραδοθεί το δέμα.

Τα μηνύματα αναφέρουν: «Το δέμα των Ελληνικών Ταχυδρομείων έφτασε στην αποθήκη και δεν μπορεί να παραδοθεί λόγω ελλιπών στοιχείων διεύθυνσης. Επιβεβαιώστε τη διεύθυνσή σας στον σύνδεσμο.

(Παρακαλώ απαντήστε Y, μετά βγείτε από το μήνυμα κειμένου και ανοίξτε το ξανά για να ενεργοποιήσετε τον σύνδεσμο ή αντιγράψτε τον σύνδεσμο και ανοίξτε τον στο Safari)».

Η Δίωξη Ηλεκτρονικού Εγκλήματος προειδοποιεί τους πολίτες πως πρόκειται για μια ακόμα προσπάθεια «ηλεκτρονικού ψαρέματος», μέσω της οποίας επιτήδειοι επιχειρούν να αποκτήσουν πρόσβαση σε προσωπικά στοιχεία πολιτών. Σε περίπτωση λοιπόν που λάβετε ένα τέτοιο μήνυμα μην πατήσετε πάνω στο ενεργό link και μην προχωρήσετε σε καμία ενέργεια.

ΠΗΓΗ: Star.gr

-

Ιράν8 ώρες πριν

Ιράν8 ώρες πρινΚόκκινος συναγερμός στο κεντρικό Ισραήλ! Εκτοξεύτηκε βαλλιστικός πύραυλος από την Υεμένη – Αναχαιτίστηκε με επιτυχία λέει ο IDF

-

Video12 ώρες πριν

Video12 ώρες πρινΙσραήλ: Αν χτυπήσει πυρηνικά, αρχίζει η καταστροφή

-

Video14 ώρες πριν

Video14 ώρες πρινΑσταμάτητο το Ισραήλ! Βομβάρδισε Ρωσική βάση στην Συρία

-

Αναλύσεις2 ημέρες πριν

Αναλύσεις2 ημέρες πρινQuo vadis κύριε Γεραπετρίτη;

-

Εξωτερική Πολιτική2 ημέρες πριν

Εξωτερική Πολιτική2 ημέρες πρινΣτο επίκεντρο η ελληνοαμερικανική συνεργασία σε συνάντηση του Μητσοτάκη με Αμερικανούς γερουσιαστές στα Χανιά

-

Γενικά θέματα2 ημέρες πριν

Γενικά θέματα2 ημέρες πρινΜία νέα αρχή για το «Γεωπολιτικό»

-

Ιράν2 ημέρες πριν

Ιράν2 ημέρες πρινKίνηση υψηλού ρίσκου του Ισραήλ! Δεν αποκλείει χτύπημα στα πυρηνικά του Ιράν ο Νετανιάχου – Πότε θα χτυπήσει;

-

Video17 ώρες πριν

Video17 ώρες πρινΣάββας Καλεντερίδης: Δείτε ποιοι μας κυβέρνησαν και ποιοι μας κυβερνούν!