Cyberwar

Πώς ο πληρωμένος διαδικτυακός στρατός trolls της Κίνας λογόκρινε τον κορονοϊό

Καθώς ο κορονοϊός εξαπλωνόταν στην Κίνα, η κυβέρνηση διαχειρίστηκε όσα εμφανίστηκαν στο εγχώριο Διαδίκτυο για να κάνει τον ιό να φαίνεται λιγότερο σοβαρός και οι αρχές πιο ικανές, σύμφωνα με διαρροές χιλιάδων εγγράφων και άλλων αρχείων.

Ήταν πρώτες πρωινές ώρες της 7ης Φεβρουαρίου όταν έγινε γνωστός ο θάνατος από κορονοϊό του Li Wenliang, του γιατρού που είχε προειδοποιήσει για ένα παράξενο ξέσπασμα ενός νέου ιού, με επακόλουθο να απειληθεί από την αστυνομία και να κατηγορηθεί για διασπορά φημών. Ήταν τότε που το ισχυρό δίκτυο διαδικτυακής λογοκρισίας της Κίνας ένιωσε να χάνει τον έλεγχο.

Θλίψη και οργή κατέκλυσε τα social media, με τον θάνατό του να δείχνει το μεγάλο κόστος του ενστίκτου της κινεζικής κυβέρνησης να “εξαφανίσει” τις ενοχλητικές πληροφορίες. Ωστόσο, οι λογοκριτές της Κίνας πείσμωσαν. Προειδοποιώντας για την “άνευ προηγουμένου πρόκληση” που προκάλεσε ο θάνατος του γιατρού και για το “φαινόμενο της πεταλούδας” που μπορεί να είχε ξεκινήσει, οι αξιωματούχοι έπρεπε να εργαστούν για την αποκρύψουν τις ενοχλητικές ειδήσεις, σύμφωνα με εμπιστευτικές οδηγίες που εστάλησαν σε εργαζόμενους στην προπαγάνδα και ειδησεογραφικά πρακτορεία.

Διέταξαν τους ιστότοπους ειδήσεων να μην εκδίδουν ειδοποιήσεις που ειδοποιούν τους αναγνώστες για τον θάνατό του. Είπαν στις πλατφόρμες κοινωνικής δικτύωσης να αφαιρέσουν σταδιακά το όνομά του από τις σελίδες με δημοφιλή θέματα. Και ενεργοποίησαν ουκ ολίγους ψεύτικους διαδικτυακούς σχολιαστές για να πλημμυρίσουν κοινωνικούς ιστότοπους με μηνύματα που θα αποσπούσαν την προσοχή: «Καθώς οι σχολιαστές αγωνίζονται να καθοδηγήσουν την κοινή γνώμη, πρέπει να κρύψουν την ταυτότητά τους, να αποφύγουν τον ωμό πατριωτισμό και τον σαρκαστικά εγκώμια, και να είναι πειστικοί και εχέμυθοι για την επίτευξη αποτελεσμάτων”.

Οι οδηγίες αυτές ήταν μεταξύ χιλιάδων μυστικών κυβερνητικών εγγράφων που εξετάστηκαν από τους The New York Times και την ProPublica, στα οποία έφτασαν από Κινέζους χάκερς που αποκαλούνται CCP Unmasked, αναφερόμενοι στο Κινεζικό Κομμουνιστικό Κόμμα. Αναφέρουν με εξαιρετική λεπτομέρεια τα συστήματα που βοήθησαν τις κινεζικές αρχές να διαμορφώσουν τη διαδικτυακή γνώμη κατά τη διάρκεια της πανδημίας.

Τα έγγραφα περιλαμβάνουν περισσότερες από 3.200 οδηγίες και 1.800 υπομνήματα και άλλα αρχεία από τα γραφεία της ρυθμιστικής αρχής του διαδικτύου της χώρας, της Διοίκησης Κυβερνοχώρου της Κίνας (CAC). Περιλαμβάνουν επίσης εσωτερικά αρχεία και κωδικούς από μια κινεζική εταιρεία, την Urun Big Data Services, η οποία κάνει λογισμικό που χρησιμοποιείται από τις τοπικές κυβερνήσεις για την παρακολούθηση συζήτησης στο Διαδίκτυο και τη διαχείριση στρατών διαδικτυακών σχολιαστών.

Ελέγχοντας την ιστορία

Ο πρόεδρος Κίνας, Ξι Γινπίνγκ δημιούργησε τη Διοίκηση Κυβερνοχώρου της Κίνας το 2014 για να συγκεντρώσει τη διαχείριση της λογοκρισίας και της προπαγάνδας του Διαδικτύου, καθώς και άλλων πτυχών της ψηφιακής πολιτικής. Σήμερα, η υπηρεσία αναφέρει στην ισχυρή Κεντρική Επιτροπή του Κομμουνιστικού Κόμματος, ένα σημάδι της σημασίας της για την ηγεσία.

Οι έλεγχοι κορονοϊού του CAC ξεκίνησαν την πρώτη εβδομάδα του Ιανουαρίου. Σύμφωνα με μια οδηγία για τα ΜΜΕ, οι ειδησεογραφικοί ιστότοποι έπρεπε να χρησιμοποιούν μόνο υλικό που δημοσίευε η κυβέρνηση και όχι συνδέσεις με το θανατηφόρο ξέσπασμα SARS στην Κίνα που ξεκίνησε το 2002, ακόμη και όταν ο Παγκόσμιος Οργανισμός Υγείας σημείωσε τις ομοιότητες.

Στις αρχές Φεβρουαρίου, σε μια συνάντηση υψηλού επιπέδου με επικεφαλής τον Γινπίνγκ αποφασίστηκε αυστηρότερη διαχείριση των ψηφιακών μέσων και τα γραφεία της CAC σε ολόκληρη τη χώρα μπήκαν σε δράση. Μια οδηγία μάλιστα ανέφερε ότι η υπηρεσία δεν πρέπει μόνο να ελέγχει τα μηνύματα εντός της Κίνας, αλλά και να επιδιώκει “να επηρεάσει ενεργά τη διεθνή γνώμη”.

Οι υπάλληλοι των ΜΜΕ άρχισαν να λαμβάνουν συνδέσμους προς άρθρα που σχετίζονταν με τον ιό. Οι οδηγίες καθόριζαν ποιοι σύνδεσμοι πρέπει να εμφανίζονται στις αρχικές οθόνες των ιστότοπων, πόσες ώρες πρέπει να παραμείνουν στο διαδίκτυο και ακόμη και ποιοι τίτλοι πρέπει να εμφανίζονται με έντονη γραμματοσειρά.

Οι διαδικτυακές αναφορές θα πρέπει να ενισχύουν τις ηρωικές προσπάθειες των ιατρών που αποστέλλονται στη Γουχάν, την κινεζική πόλη όπου αναφέρθηκε για πρώτη φορά ο ιός, καθώς και τις ζωτικές συνεισφορές των μελών του Κομμουνιστικού Κόμματος, ανέφεραν οι εντολές της υπηρεσίας.

Στους τίτλους πρέπει να αποφεύγονται οι λέξεις “ανίατη” και «θανατηφόρα», σύμφωνα με μια οδηγία, «για να αποφευχθεί η πρόκληση πανικού στην κοινωνία». Κατά την κάλυψη των περιορισμών κίνησης και ταξιδιού, η λέξη «lockdown» δεν πρέπει να χρησιμοποιείται. Αρκετές οδηγίες τόνιζαν ότι δεν πρέπει να προωθούνται «αρνητικές» ειδήσεις για τον ιό.

Όταν ένας αξιωματικός φυλακής, που είπε ψέματα για τα ταξίδια του, διέσπειρε τον ιό μεταξύ των κρατουμένων, το CAC ζήτησε από τα τοπικά γραφεία να παρακολουθούν στενά την υπόθεση επειδή “θα μπορούσε εύκολα να προσελκύσει προσοχή από το εξωτερικό”.

Τα ειδησεογραφικά πρακτορεία κλήθηκαν να μην αναπαράγουν αναφορές για δωρεές και αγορές ιατρικών ειδών από το εξωτερικό ενώ οι εργαζόμενοι της CAC επισήμαναν ορισμένα βίντεο στα οποία φαίνονταν πτώματα εκτεθειμένα σε δημόσιους χώρους. Άλλα βίντεο που είχαν επισημανθεί φαίνεται να δείχνουν ανθρώπους να φωνάζουν θυμωμένα μέσα σε ένα νοσοκομείο, εργάτες που τραβούν ένα πτώμα από ένα διαμέρισμα και ένα παιδί σε καραντίνα που κλαίει για τη μητέρα του. Δεν ήταν δυνατή η επιβεβαίωση της αυθεντικότητας των βίντεο.

Η υπηρεσία ζήτησε από τα τοπικά υποκαταστήματα να δημιουργήσουν ιδέες για περιεχόμενο «διασκέδασης στο σπίτι» για να «ηρεμήσουν τους χρήστες του διαδικτύου». Πολίτες περιέγραψαν ένα «πνευματώδες και χιουμοριστικό» ποιηματάκι με κιθάρα που τους είχε προωθηθεί. Έλεγε “Ποτέ δεν πίστευα ότι θα ήταν αλήθεια να πω: Για να στηρίξετε τη χώρα σας, απλά κοιμηθείτε όλη μέρα”.

Οι ερευνητές έχουν εκτιμήσει ότι εκατοντάδες χιλιάδες άνθρωποι στην Κίνα εργάστηκαν με μερική απασχόληση για να δημοσιεύουν σχόλια και να μοιράζονται περιεχόμενο που ενισχύει την κρατική ιδεολογία. Πολλοί από αυτούς ήταν χαμηλόβαθμοι υπάλληλοι σε κυβερνητικές υπηρεσίες και κομματικές οργανώσεις. Τα πανεπιστήμια είχαν προσλάβει μαθητές και καθηγητές για το έργο. Οι τοπικές κυβερνήσεις πραγματοποίησαν εκπαιδευτικές συνεδρίες.

Οι σχεδιαστές του στρατού trolls

Οι κυβερνητικές υπηρεσίες στην Κίνα διαθέτουν μια ποικιλία εξειδικευμένου λογισμικού στη διάθεσή τους για να διαμορφώσουν αυτό που βλέπει το κοινό στο διαδίκτυο.

Ένας κατασκευαστής τέτοιου λογισμικού, η Urun, έχει κερδίσει τουλάχιστον δύο δωδεκάδες συμβόλαια με τοπικές υπηρεσίες και κρατικές επιχειρήσεις από το 2016, σύμφωνα με τα αρχεία δημοσίων συμβάσεων. Σύμφωνα με μια ανάλυση από την Urun, τα προϊόντα της εταιρείας μπορούν να παρακολουθούν τις τάσεις στο διαδίκτυο, να συντονίζουν τη δραστηριότητα λογοκρισίας και να διαχειρίζονται ψεύτικους λογαριασμούς κοινωνικών μέσων για την ανάρτηση σχολίων.

Ένα σύστημα λογισμικού Urun δίνει στους κυβερνητικούς υπαλλήλους μια λεπτή, εύχρηστη διεπαφή για γρήγορη προσθήκη επισημάνσεων “μου αρέσει” σε δημοσιεύσεις. Οι διαχειριστές μπορούν να χρησιμοποιήσουν το σύστημα για να εκχωρήσουν συγκεκριμένες εργασίες σε σχολιαστές. Το λογισμικό μπορεί επίσης να παρακολουθεί πόσες εργασίες έχει ολοκληρώσει ένας σχολιαστής και πόσα πρέπει να πληρώσει σε αυτό το άτομο.

Σύμφωνα με ένα έγγραφο που περιγράφει το λογισμικό, οι σχολιαστές στη νότια πόλη Γκουανγκζού πληρώνονται 25 δολάρια για μια αρχική ανάρτηση μεγαλύτερη από 400 χαρακτήρες. Η επισήμανση ενός αρνητικού σχολίου για διαγραφή τους κερδίζει 40 σεντς. Οι αναρτήσεις αξίζουν ένα σεντ ανά τεμάχιο.

Η Urun δημιουργεί μια εφαρμογή smartphone που βελτιστοποιεί τη δουλειά τους όπως και λογισμικό που μοιάζει με βιντεοπαιχνίδια που βοηθά στην εκπαίδευση σχολιαστών. Το λογισμικό χωρίζει μια ομάδα χρηστών σε δύο ομάδες, μία κόκκινη και μία μπλε, και τους τοποθετεί μεταξύ τους για να δουν ποιες μπορούν να παράγουν πιο δημοφιλείς δημοσιεύσεις.

Άλλος κωδικός Urun έχει σχεδιαστεί για να παρακολουθεί τα κινέζικα μέσα κοινωνικής δικτύωσης για «επιβλαβείς πληροφορίες». Οι εργαζόμενοι μπορούν να χρησιμοποιήσουν λέξεις-κλειδιά για να βρουν αναρτήσεις που αναφέρουν ευαίσθητα θέματα, όπως “περιστατικά σχετικά με την ηγεσία” ή “εθνικές πολιτικές υποθέσεις”. Μπορούν επίσης να προσθέσουν ετικέτες σε αναρτήσεις για μη αυτόματο έλεγχο.

Η μεγάλη “θάλασσα” ηρεμίας

Μέχρι τα τέλη Φεβρουαρίου, η συναισθηματική φόρτιση από τον θάνατο του γιατρού φαινόταν να εξασθενεί. Οι εργαζόμενοι της CAC συνέχισαν να ανιχνεύουν στο Διαδίκτυο για οτιδήποτε μπορούσε να διαταράξει τη μεγάλη “θάλασσα” της γαλήνης.

Στις 12 Μαρτίου η υπηρεσία εξέδωσε σημείωμα σχετικά με νέους εθνικούς κανόνες για τις πλατφόρμες. Τα τοπικά γραφεία έπρεπε να συγκροτήσουν ειδικές ομάδες για τη διενέργεια καθημερινών επιθεωρήσεων τοπικών ιστότοπων, ανέφερε το σημείωμα. Σε εκείνους που διαπιστώνονταν παραβιάσεις θα έπρεπε να «εποπτεύονται αμέσως και να διορθώνονται».

Το CAC διατηρούσε ήδη μια τριμηνιαία κάρτα αποτελεσμάτων για να αξιολογεί πόσο καλά οι τοπικές πλατφόρμες διαχειρίζονταν το περιεχόμενό τους. Κάθε ιστότοπος ξεκινούσε το τρίμηνο με 100 πόντους. Οι πόντοι αφαιρούνταν για την αποτυχία επαρκούς ελέγχου αναρτήσεων ή σχολίων. Μπορούσαν επίσης να προστεθούν πόντοι.

Με την πάροδο του χρόνου, οι αναφορές των γραφείων της CAC επέστρεψαν στην παρακολούθηση θεμάτων που δεν σχετίζονταν με τον ιό: μεγάλα κατασκευαστικά έργα που κρατούν τους ανθρώπους ξύπνιους τη νύχτα, έντονες βροχές που προκαλούν πλημμύρες σε σιδηροδρομικό σταθμό.

ΠΗΓΗ: news247.gr

Cyberwar

CyberScoop: Η κινεζική εκστρατεία κυβερνοκατασκοπείας στοχεύει «δεκάδες» δυτικές κυβερνήσεις

Μια συνεχιζόμενη επιχείρηση κυβερνοκατασκοπείας που συνδέεται με την Κίνα έχει διεισδύσει επιτυχώς σε «σημαντικό αριθμό θυμάτων» που περιλαμβάνει δυτικές κυβερνήσεις, διεθνείς οργανισμούς και την αμυντική βιομηχανία, δήλωσαν οι ολλανδικές αρχές πληροφοριών και ασφάλειας τη Δευτέρα.

Οι ολλανδικές αρχές αποκάλυψαν για πρώτη φορά τον Φεβρουάριο μια επιχείρηση που στόχευε τις συσκευές FortiGate edge και σημείωσαν την ανακάλυψη ενός νέου trojan απομακρυσμένης πρόσβασης με το όνομα ” Coathanger “, σχεδιασμένο να διατηρεί την πρόσβαση σε συσκευές FortiGate. Η έκθεση του Φεβρουαρίου προέκυψε από έρευνα για παραβίαση στο ολλανδικό Υπουργείο Άμυνας και η έκθεση της Δευτέρας καταλήγει στο συμπέρασμα ότι «η κινεζική εκστρατεία κατασκοπείας στον κυβερνοχώρο φαίνεται να είναι πολύ πιο εκτεταμένη από ό,τι ήταν γνωστό στο παρελθόν», ανέφεραν οι ολλανδικές αρχές σε δήλωση .

Η επιχείρηση που συνδέεται με την Κίνα απέκτησε πρόσβαση σε τουλάχιστον 20.000 συστήματα FortiGate παγκοσμίως μέσα σε λίγους μήνες το 2022 και το 2023 χρησιμοποιώντας μια ευπάθεια που είχε επιδιορθωθεί από τότε στο λογισμικό FortiGate FortiOS, δήλωσαν οι ολλανδικές αρχές. Οι χάκερ γνώριζαν για την ευπάθεια για τουλάχιστον δύο μήνες πριν η Fortinet ανακοινώσει την ευπάθεια, μολύνοντας περίπου 14.000 συσκευές κατά τη διάρκεια αυτής της περιόδου, σύμφωνα με τις ολλανδικές αρχές.

Οι στόχοι περιλαμβάνουν «δεκάδες» δυτικές κυβερνήσεις, διεθνείς οργανισμούς και μεγάλο αριθμό εταιρειών της αμυντικής βιομηχανίας. Η κινεζική επιχείρηση εγκατέστησε κακόβουλο λογισμικό σε συστήματα συνδεδεμένα με ένα άγνωστο υποσύνολο «σχετικών» στόχων, και ακόμη κι αν αυτοί οι στόχοι ενημέρωσαν το FortiGate, οι Κινέζοι χάκερ ήταν σε θέση να διατηρήσουν την πρόσβαση στα συστήματα, σύμφωνα με την ολλανδική έρευνα.

Η Fortinet δεν απάντησε σε αίτημα για σχόλιο την Τρίτη.

Ο Liu Pengyu, εκπρόσωπος της κινεζικής πρεσβείας, δήλωσε στο CyberScoop, ότι η κινεζική κυβέρνηση αντιτίθεται σε «οποιεσδήποτε αβάσιμες συκοφαντίες και κατηγορίες κατά της Κίνας» και ότι η χώρα «είναι σημαντικό θύμα κυβερνοεπιθέσεων».

«Τηρούμε σταθερή στάση απέναντι σε κάθε μορφή κυβερνοεπιθέσεων και καταφεύγουμε σε νόμιμες μεθόδους για την αντιμετώπισή τους. Η Κίνα δεν ενθαρρύνει, δεν υποστηρίζει ή δεν αποδοκιμάζει επιθέσεις που εξαπολύουν χάκερ», δήλωσε ο Pengyu. «Η διατήρηση της ασφάλειας του κυβερνοχώρου είναι μια παγκόσμια πρόκληση. Όπως συμβαίνει με άλλα θέματα, οι ψευδείς κατηγορίες ή η αντιπαράθεση μπλοκ θα βλάψουν μόνο τη συλλογική απάντηση στις απειλές που αντιμετωπίζει ο κόσμος για την ασφάλεια στον κυβερνοχώρο».

Η εκστρατεία που περιγράφονται από τις ολλανδικές αρχές υπογραμμίζει τη συνεχιζόμενη κατάχρηση των συσκευών άκρων — συμπεριλαμβανομένων των τείχη προστασίας και των δρομολογητών — ως βασικό μέρος των εξελιγμένων κρατικών επιχειρήσεων hacking που έχουν στοχεύσει ευάλωτους δρομολογητές μικρών γραφείων και οικιακών γραφείων για να αποκτήσουν πρόσβαση σε ζωτικής σημασίας υποδομές και άλλα ευαίσθητα δίκτυα , όπως έχουν προειδοποιήσει αξιωματούχοι των ΗΠΑ .

«Οι συσκευές δικτύων Edge είναι ένα τεράστιο πρόβλημα σήμερα», δήλωσε ο Tom Hegel, κύριος ερευνητής απειλών της SentinelLabs. Ο Χέγκελ, ο οποίος παρακολουθεί τις κινεζικές επιχειρήσεις hacking και είναι εξοικειωμένος με την εκστρατεία που τόνισε η ολλανδική κυβέρνηση. Είπε ότι η ασφάλεια των συσκευών edge είναι «ένα μεγάλο πρόβλημα γιατί τόσο λίγοι έχουν τεχνολογία ασφαλείας για να τις υπερασπιστούν ή ακόμα και να τις παρακολουθούν. Ωστόσο, γίνεται η πιο συχνά στοχευμένη τεχνολογία».

Αν και δεν είναι γνωστό πόσες οντότητες έχουν εγκαταστήσει το κακόβουλο λογισμικό, οι ολλανδικές υπηρεσίες πληροφοριών «θεωρούν πιθανό ότι ο κρατικός παράγοντας θα μπορούσε ενδεχομένως να επεκτείνει την πρόσβασή του σε εκατοντάδες θύματα παγκοσμίως και να προβεί σε πρόσθετες ενέργειες, όπως η κλοπή δεδομένων», σύμφωνα με τη δήλωση.

«Οι λοιμώξεις από τον ηθοποιό είναι δύσκολο να εντοπιστούν και να αφαιρεθούν», έγραψαν οι αρχές. «Το NCSC και οι ολλανδικές υπηρεσίες πληροφοριών δηλώνουν επομένως ότι είναι πιθανό ο κρατικός παράγοντας να έχει ακόμα πρόσβαση σε συστήματα σημαντικού αριθμού θυμάτων».

Ο Hegel σημείωσε ότι το Coathanger είναι ένα εργαλείο που χρησιμοποιείται για απομακρυσμένη πρόσβαση και δυνατότητες backdoor. «Τα θύματα υψηλής αξίας μπορούν στη συνέχεια να δουν περαιτέρω κακόβουλο λογισμικό που εισάγεται στο δίκτυο μέσω αυτής της πρόσβασης», είπε.

Ο Χέγκελ αρνήθηκε να σχολιάσει συγκεκριμένους γνωστούς στόχους, αλλά είπε ότι «περιλαμβάνουν μια ποικιλία δημόσιων και ιδιωτικών οργανισμών που σχετίζονται με την παγκόσμια ατζέντα της Κίνας».

Γνωρίζοντας τις κινεζικές επιχειρήσεις hacking, πρόσθεσε, είναι πιθανό ότι οι χάκερ «χρησιμοποίησαν πολλαπλές οικογένειες κακόβουλου λογισμικού και υποδομές δικτύου που παραμένουν άγνωστες σε εμάς σήμερα και η διατήρηση της μακροπρόθεσμης πρόσβασης σε μια ευρεία ποικιλία οργανισμών είναι ιδιαίτερα σημαντική για αυτούς».

Η κινεζική πρεσβεία στην Ουάσιγκτον, DC, δεν απάντησε σε αίτημα για σχόλιο την Τρίτη. Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομής δεν απάντησε σε αίτημα για σχολιασμό σχετικά με το πόσες οντότητες των ΗΠΑ, αν υπάρχουν, στοχοποιήθηκαν στο πλαίσιο αυτής της επιχείρησης.

ΠΗΓΗ: CyberScoop

Cyberwar

Πωλείται για 200 δολάρια στο Dark Web το webmail της Ελληνικής Αστυνομίας!

Hacker με το ψευδώνυμο «DuckyMummy» πουλάει προσβάσεις σε λογαριασμούς webmail της Ελληνικής Αστυνομίας στο Dark Web (Σκοτεινό Διαδίκτυο) και στην ιστοσελίδα breachforums.st. Η τιμή έχει οριστεί στα 200 $. Δυστυχώς, ενώ τα διαπιστευτήρια λογαριασμών ηλεκτρονικού ταχυδρομείου της Ελληνικής Αστυνομίας, μέσω των οποίων διαμοιράζονται καθημερινά χιλιάδες ευαίσθητες πληροφορίες Ελλήνων πολιτών είναι στο σφυρί, δεν ειναι γνωστό αν οι αρμόδιες αρχές έχουν αντιληφθεί την παραβίαση!

Τι συνέβη;

O hacker DuckyMummy, γνωστή προσωπικότητα στον υπόκοσμο του εγκλήματος στον κυβερνοχώρο, έχει βγάλει στο σφυρί διαπιστευτήρια πρόσβασης (username και κωδικούς πρόσβασης) στο σύστημα webmail της Ελληνικής Αστυνομίας. Το webmail της ΕΛ.ΑΣ είναι προσβάσιμο αποκλειστικά απο στελέχη της Ελληνικής Αστυνομίας καθώς είναι το σημείο επικοινωνίας με τους πολίτες που ζητούν οποιοδήποτε έγγραφο τους αφορά. Αυτή η μη εξουσιοδοτημένη πρόσβαση θα μπορούσε ενδεχομένως να εκθέσει ευαίσθητες επικοινωνίες, εσωτερικά έγγραφα και επιχειρησιακές λεπτομέρειες που είναι κρίσιμες για την ασφάλεια και τη λειτουργικότητα των Αρχών.

Ο hacker επιβεβαιώνει την επίθεση του, αναρτώντας screenshots με μερικά από τα κλεμμένα διαπιστευτήρια και τις προσβάσεις στα συστήματα της Ελληνικής αστυνομίας. Η είδηση μάλιστα έγινε γνωστή στο διαδικτύο μέσω της πλατφόρμας κοινωνικής δικτύωσης X (πρώην Twitter) με σκοπό να ενημερωθούν για την πώληση ενδιαφερόμενοι που μπορεί να μην έχουν πρόσβαση στο Dark Web.

ΠΗΓΗ: secnews.gr

Cyberwar

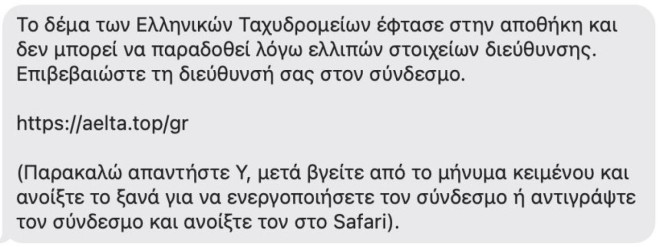

Μην ανοίξετε αυτό το μήνυμα! Νέα απάτη με δόλωμα πακέτο από τα ΕΛΤΑ

Απατεώνες αδειάζουν τους λογαριασμούς ανυποψίαστων πολιτών

Τις τελευταίες μέρες όλο και περισσότεροι έχουν λάβει στο κινητό του τηλέφωνο SMS ή μηνύματα στο imessage που αφορούν στην παραλαβή δεμάτων από τα ΕΛΤΑ, τα οποία βρίσκονται δήθεν σε εκκρεμότητα.

Οι παραλήπτες των μηνυμάτων καλούνται να επικαιροποιήσουν τα στοιχεία τους, ώστε να τους παραδοθεί το δέμα.

Τα μηνύματα αναφέρουν: «Το δέμα των Ελληνικών Ταχυδρομείων έφτασε στην αποθήκη και δεν μπορεί να παραδοθεί λόγω ελλιπών στοιχείων διεύθυνσης. Επιβεβαιώστε τη διεύθυνσή σας στον σύνδεσμο.

(Παρακαλώ απαντήστε Y, μετά βγείτε από το μήνυμα κειμένου και ανοίξτε το ξανά για να ενεργοποιήσετε τον σύνδεσμο ή αντιγράψτε τον σύνδεσμο και ανοίξτε τον στο Safari)».

Η Δίωξη Ηλεκτρονικού Εγκλήματος προειδοποιεί τους πολίτες πως πρόκειται για μια ακόμα προσπάθεια «ηλεκτρονικού ψαρέματος», μέσω της οποίας επιτήδειοι επιχειρούν να αποκτήσουν πρόσβαση σε προσωπικά στοιχεία πολιτών. Σε περίπτωση λοιπόν που λάβετε ένα τέτοιο μήνυμα μην πατήσετε πάνω στο ενεργό link και μην προχωρήσετε σε καμία ενέργεια.

ΠΗΓΗ: Star.gr

-

Εξωτερική Πολιτική2 ημέρες πριν

Εξωτερική Πολιτική2 ημέρες πρινΣτο επίκεντρο η ελληνοαμερικανική συνεργασία σε συνάντηση του Μητσοτάκη με Αμερικανούς γερουσιαστές στα Χανιά

-

Ιράν2 ημέρες πριν

Ιράν2 ημέρες πρινKίνηση υψηλού ρίσκου του Ισραήλ! Δεν αποκλείει χτύπημα στα πυρηνικά του Ιράν ο Νετανιάχου – Πότε θα χτυπήσει;

-

Αναλύσεις2 ημέρες πριν

Αναλύσεις2 ημέρες πρινQuo vadis κύριε Γεραπετρίτη;

-

Γενικά θέματα2 ημέρες πριν

Γενικά θέματα2 ημέρες πρινΜία νέα αρχή για το «Γεωπολιτικό»

-

Video18 ώρες πριν

Video18 ώρες πρινLive: Άλλη μια νύχτα τρόμου στη Βηρυτό! Εν αναμονή ισραηλινής επίθεσης το Ιράν

-

Αστυνομία2 ημέρες πριν

Αστυνομία2 ημέρες πρινΑποκάλυψη! Ειδικό λογικό ισραηλινής κατασκευής για μαζική αναγνώριση προσώπων αποκτά η ΕΛ.ΑΣ.

-

Video1 ημέρα πριν

Video1 ημέρα πρινΓιώργος Αϋφαντής: Στείλτε Patriot στην Κύπρο!

-

Video1 ημέρα πριν

Video1 ημέρα πρινΝετανιάχου σε Μακρόν: Ντροπή σου