Cyberwar

«Χίμαιρα»: Το ηλεκτρομαγνητικό τυφέκιο κατά των drones

Γαλλική εταιρεία αναπτύσσει το φορητό αντι-drone σύστημα «CHIMERA» για εντοπισμό και εξουδετέρωση εχθρικών drones με ηλεκτρομαγνητικό τυφέκιο. Σε άλλη είδηση, από ένα λάθος αποκαλύφθηκε πως οι βρετανικές μυστικές υπηρεσίες χρηματοδότησαν έρευνα (καλυμμένη ως γεωργική τεχνολογία) για drones που φορτίζουν κατασκοπευτικούς κοριούς.

Ένα νέο «αντι-drone» σύστημα με το όνομα «Χίμαιρα», που χαρακτηρίστηκε ως «ο ελβετικός σουγιάς της άμυνας κατά των drones», αναπτύσσεται από τη γαλλική εταιρεία CerbAir. Το εργαλείο εντοπισμού και εξουδετέρωσης των drones, που χαρακτηρίστηκε και ως «ηλεκτρομαγνητικό τυφέκιο», είναι εμβληματικό μιας αυξανόμενης και κατεπείγουσας ανάγκης ανάπτυξης εργαλείων ασφάλειας για την προστασία από τέτοιες εναέριες επιθέσεις.

Drones και προκλήσεις ασφαλείας

Όπως γράφει ο Greg Nichols στη «ZD Net» (05/03/2021), η συχνότητα και η αυξανόμενη πολυπλοκότητα των drones έχει δημιουργήσει ένα σοβαρό εμπόδιο για τις υπηρεσίες επιβολής του νόμου. Τα drones που είναι πλέον διαθέσιμα στο εμπόριο μπορούν να χρησιμοποιηθούν για να απειλήσουν κυβερνητικούς αξιωματούχους και να πραγματοποιήσουν επιθέσεις κατά τη διάρκεια δημόσιων συγκεντρώσεων και εκδηλώσεων.

Για παράδειγμα, κατά τη διάρκεια της ορκωμοσίας του νέου Προέδρου των ΗΠΑ Joe Biden, μια μεικτή διυπηρεσιακή εκτίμηση κινδύνου κατέγραψε ένα τέτοιο ενδεχόμενο ως πιθανή απειλή. Είναι γνωστό πως βίαιοι μη-κρατικοί δρώντες έχουν ήδη εντάξει τα drones στο οπλοστάσιό τους.

«Παρόλο που αυτά τα drones έχουν το μέγεθος ενός καρπουζιού και μπορούν να καλύπτουν ένα εύρος μόνο μερικών μιλίων, εξακολουθούν να αποτελούν κίνδυνο», γράφει ο Thomas Braun στο άρθρο του «Miniature Menace» στο περιοδικό «Wild Blue Yonder».

«Στα χέρια ενός (βίαιου μη-κρατικού δρώντα) αυτά τα μικρά, φθηνά εμπορικά drones τροποποιούνται ως “δολοφονικές μέλισσες” ικανές να προκαλέσουν σημαντική ζημιά και να τρομοκρατήσουν πολίτες και στρατιωτικούς», πρόσθεσε.

Ο Braun ανέφερε πως η τρομοκρατική οργάνωση ISIS δημιουργήσε ήδη ένα τμήμα drones. Χρήση γίνεται και από το οργανωμένο έγκλημα, για παράδειγμα από καρτέλ στην Κεντρική και Λατινική Αμερική. Αναφέρει επίσης πως οι υπηρεσίες ασφαλείας θεωρούν πως πολιτοφυλακές ακροδεξιών και λευκών ρατσιστών σε όλο τον κόσμο μπορεί να διενεργήσουν επιθέσεις με drones, επικαλούμενος και το παράδειγμα μιας στρατιωτικοποιήμενης δεξιάς ομάδας στην Ουκρανία που αποθήκευε drones μαζί με άλλο οπλισμό.

![http___com.ft.imagepublish.upp-prod-us.s3.amazonaws[1].com_22b0134e-0518-11e9-bf0f-53b8511afd73](https://simerini-live-2ef083b48b0048fea3f61faa6-eaa9570.divio-media.com/images/fd.width-768.jpg)

Όλα τα πιο πάνω, σύμφωνα με τη «ZD Net», καθιστούν πιο αναγκαία την εφαρμογή αποτελεσματικών μέτρων για την αντιμετώπισή τους. Είναι γνωστό πως τα τελευταία χρόνια κυκλοφόρησε μια σειρά από συστήματα για την ανίχνευση, τον εντοπισμό, την παρακολούθηση και την απενεργοποίηση των drones. Αναλυτές ραδιοσυχνοτήτων ανιχνεύουν αποτελεσματικά τα ραδιοκύματα που ανταλλάσσονται μεταξύ των drones και των χειριστών τους και μερικά από αυτά με πολλές διασπαρμένες αντένες μπορούν να εντοπίσουν και την θέση προέλευσης του σήματος. Άλλοι ακουστικοί αισθητήρες, όπως αυτοί της «Squarehead Technologies» λειτουργούν πολύ καλά σε σενάρια μικρής εμβέλειας όπου δεν υπάρχει πολύς θόρυβος καθώς και οπτικοί αισθητήρες, συμπεριλαμβονένων αισθητήρων με υπέρυθρες και θερμικών αισθητήρων. Επίσης, γίνεται και χρήση ραντάρ.

Τα πράγματα δυσκολεύουν στο σημείο απενεργοποίησης των drones. Μερικά συστήματα περιλαμβάνουν συσκευές «RF jammers» για μπλοκάρισμα ή διατάραξη του σήματος μεταξύ drone και χειριστή. Οι συσκευές «GPS spoofer» μπερδεύουν το drone σχετικά με τη γεωγραφική θέση του. Υπάρχουν επίσης όπλα που εκτοξεύουν δίχτυ, όπλα που κτυπούν τα drones με ακτίνες λέιζερ ενώ εκπαιδεύονται επίσης πουλιά που αρπάζουν τα drones στον αέρα.

Το σύστημα «CHIMERA» της CerbAir

Το φορητό σύστημα της νέας γαλλικής τεχνολογίας με το όνομα «CHIMERA» αποτελείται από ένα σακίδιο και γιλέκο με σύστημα ανίχνευσης, ταμπλέτα χειρισμού και ελέγχου και «ηλεκτρομαγνητικό τελεστή» (“electromagnetic elector”). Σύμφωνα με το δελτίο τύπου της CerbAir, η ανίχνευση drones γίνεται μέσα από μια ανάλυση των κατευθύσεων στο φάσμα των ραδιοσυχνοτήτων.

Όταν γίνει ο οπτικός και ακουστικός εντοπισμός ειδοποιείται ο χρήστης με τις συντεταγμένες του drone και του χειριστή και παρακολουθούνται ζωντανά από την αντένα.

Διότι το σύστημα παρακολουθεί την θέση του drone, το ηλεκτρομαγνητικό όπλο μπορεί να χρησιμοποιηθεί χωρίς οπτική επαφή και πέραν αυτής.

![cerbair-1-scaled[1].jpg](https://simerini-live-2ef083b48b0048fea3f61faa6-eaa9570.divio-media.com/images/cerbair-1-scaled1.width-768.jpg)

Φυσικά, καταλήγει το προαναφερθέν άρθρο της «ZD Net», ο σύγχρονος εξοπλιστικός ανταγωνισμός δουλεύει και από τις δύο πλευρές.

Όσο περισσότερο οι αστυνομικές δυνάμεις και άλλες δυνάμεις ασφαλείας χρησιμοποιούν τα drones για επιτήρηση, η ανάπτυξη της αντι-drone τεχνολογίας μπορεί να δημιουργήσει άλλους κινδύνους καθώς μπορεί και αυτή να χρησιμοποιηθεί από κακοπροαίρετους δρώντες κατά των νομίμων δυνάμεων.

Προς το παρόν, το σύστημα της CerbAir χρησιμοποιείται από ειδικές δυνάμεις που φρουρούν τους επικεφαλής κρατών.

Σε πρόσφατο άρθρο της «Σημερινής Online» (04/01/2021) ασχοληθήκαμε με τα μικροσκοπικά κατασκοπευτικά «drones-έντομα» που αναπτύσσει ο Βρετανικός Στρατός, καθώς και με άλλες «αντι-drone» τεχνολογίες, όπως τα συστήματα «Drone Dome» του Ισραήλ και «Sapsan-Bekas» της Ρωσίας.

Drones που φορτίζουν κατασκοπευτικούς κοριούς

Ένα μικρό λάθος αποκάλυψε την εμπλοκή της βρετανικής υπηρεσίας πληροφοριών για το εσωτερικό, της MI5, σε ένα ερευνητικό πρόγραμμα του Πανεπιστημίου Imperial College για κοριούς και drones.

Συγκεκριμένα, όπως αποκάλυψε ο Dan Sabbagh στην «Guardian» (06/03/2021), δημοσιεύθηκε καταλάθος η πληροφορία ότι ένας από τους χρηματοδότους του προγράμματος ήταν η MI5.

Φαινομενικά, η έρευνα του Imperial College σκοπό είχε να δημιουργήσει ένα τετρακόπτερο σύστημα (quadcopter system) για τη φόρτιση της μπαταρίας απομακρυσμένων αισθητήρων που χρησιμοποιούνται για γεωργικούς σκοπούς.

Η ανάμειξη όμως της MI5 προέκυψε διότι κάποιος από τους εμπλεκομένους δήλωσε πως αυτή ήταν ο δεύτερος, μυστικός χρηματοδότης του προγράμματος.

«Government Communications Planning Directorate»

Στα έγγραφα του Imperial College γίνεται αναφορά σε μια άγνωση «Διεύθυνση Κυβερνητικού Επικοινωνιακού Προγραμματισμού» (“Government Communications Planning Directorate”, GCPD) που ήταν εκ των υποστηρικτών του προγράμματος. Το GCPD, σύμφωνα με τον αρθρογράφο, είναι ένα κωδικό όνομα για την MI5 που χρησιμοποιείται στο Whitehall.

Η «αδελφή» μυστική υπηρεσία MI6 ήταν αυτή που ειδοποίησε για το λάθος και ζητήθηκε διακριτικά από το Imperial να διαγράψει την αναφορά, αλλά το είχε ήδη προσέξει η «Guardian», με αποτέλεσμα η MI5 να το επιβεβαιώσει.

Οι μυστικές υπηρεσίες της Βρετανίας χρησιμοποιούν συχνά κωδικοποιημένα ονόματα σε δημόσια έγγραφα για να αποκρύβουν την εμπλοκή τους. Η MI6, υπεύθυνη για εξωτερικές υποθέσεις, χρησιμοποιεί το ψευδώνυμο «Government Communications Bureau». Η αποκάλυψη έγινε και πάλι καταλάθος όταν δημοσιεύθηκε το πιστοποιητικό ενεργειακής απόδοσης για τη χαρακτηριστική έδρα της στο Βόξχολ στο νότιο Λονδίνο (BBC, 14/05/2014).

Κοριοί που φορτίζονται με drones

Πηγές της αγγλικής εφημερίδας στις υπηρεσίες πληροφοριών ανέφεραν πως είναι ήδη δύσκολο να τοποθετηθεί ένας κοριός, καθώς απαιτείται από τους πράκτορες να μεταμφιεστούν κατάλληλα για την επιχείρηση. Ακόμα πιο σοβαρό πρόβλημα, πρόσθεσαν, είναι η διασφάλιση ότι οι κοριοί παραμένουν φορτισμένοι για παρατεταμένες περιόδους.

«Δεν είναι αδύνατο να βρεις κάποιον σε μια βασική τοποθεσία για να τοποθετήσει μια συσκευή ακρόασης αλλά αυτό που είναι πιο δύσκολο είναι να στέλνεις συνεχώς ανθρώπους για τον φορτίσουν – κάτι που ίσως θέλεις να διατηρήσεις για μήνες ή χρόνια», πρόσθεσε η ίδια πηγή.

Σκοπός του προγράμματος ήταν η ανάπτυξη συστήματος για φόρτιση των κοριών αυτών από ειδικά drones. Πετώντας ένα drone για την φόρτιση τους και την εξαγωγή των δεδομένων θα ήταν δύσκολο να γίνει στο εξωτερικό, αλλά στο Ηνωμένο Βασιλείου όπου επιχειρεί η MI5, οι πηγές της «Guardian» λένε πως θα ήταν σχετικά εύκολο υπό την κάλυψη του σκότους.

Η δουλειά των ερευνητών δημοσιεύθηκε τον περασμένο Σεπτέμβριο στην ανοιχτή ακαδημαϊκή πηγή «IEEE Access». Στην εισαγωγή σημειώνεται: «Η απομακρυσμένη παρακολούθηση υπό δύσκολες συνθήκες συνεχίζει να παρουσιάζει προβλήματα σε δυνητικούς επαγγελματίες».

Μια λύση που προτείνεται στην επιστημονική δημοσίευση, είναι η εκμετάλλευση των πρόσφατων εξελίξεων που ενσωματώνουν φθηνά μη-επανδρωμένα εναέρια οχήματα, ή drones, δηλαδή πλατφόρμες με δικούς τους ασύρματους αισθητήρες. Αυτό, προσθέτουν οι συγγραφείς, «μπορεί να ανοίξει το δρόμο για την παροχή συστημάτων παρακολουθήσης μακράς διαρκείας σε απομακρυσμένα και ακραία περιβάλλοντα».

Οι φωτογραφίες που πλαισιώνουν το άρθρο του IEEE δείχνουν ένα τροποποιημένο τετρακόπτερο drone, πλάτους άνω του μισού μέτρου, το οποίο δοκιμάστηκε για την ικανότητά του να προσγειώνεται στο στόχο σε εξωτερικά περιβάλλοντα όπου έπνεαν ισχυροί ανέμοι. Η φόρτιση των συσκευών παρακολούθησης κατά τη διάρκεια της δοκιμαστικής εφαρμογής ήταν αναγκαία μόνο κάθε 30 ημέρες.

Ανησυχίες για Κινέζο ερευνητή

Ο Sam Armstrong, διευθυντής επικοινωνίας στη δεξαμενή σκέψης Henry Jackson Society, σχολίασε στην «Guardian» ότι η εφαρμογή αυτής τεχνολογίας στον τομέα της ασφάλειας δεν αμφισβητείται και πως συστήματα τέτοιας μορφής χρησιμοποιούνται ενεργά σε μερικές από τις πιο ευαίσθητες αποστολές πληροφοριών που αναλαμβάνει το βρετανικό κράτος.

Το ίδρυμα εξέφρασε επίσης ανησυχίες για ένα μέλος της ερευνητικής ομάδας που έχει εγκαταλείψει πλέον το Ηνωμένο Βασίλειο και εργάστηκε για τον κινεζικό τεχνολογικό κολοσσό Huawei στην Σεντζέν, μια πόλη κοντά στο Χογκ Κονγκ της Κίνας. Ο Armstrong κατηγόρησε την MI5 για εσφαλμένη κρίση στις διαδικασίες ελέγχου του προγράμματος και πως επέδειξε μια «ευρύτερη αφέλεια» σχετικά με την Κίνα.

Η MI5 ωστόσο δεν θεωρεί ότι υπάρχουν ανησυχίες για την ασφάλεια ενώ πηγή της «Guardian» από το Πανεπιστήμιο Imperial College ανέφερε ότι «δεν υπήρχε διαρροή τεχνολογίας» καθώς τα αποτελέσματα της έρευνας είναι ήδη δημοσιευμένα, αν και δεν διασφανιστήκε η πλήρης έκταση των πιθανών εφαρμογών της.

Αυτό που δεν είναι σαφές είναι αν η υπηρεσία πληροφοριών έχει αναλάβει επιπλέον ανάπτυξη του συστήματος. Το Imperial College είπε ότι «αυτό το έργο για εφαρμογή στην γεωργία είναι δημοσιευμένο και ανοιχτό στον καθένα» και ότι «καμία από τις έρευνές μας δεν είναι απόρρητη».

Σημερινή

Cyberwar

CyberScoop: Η κινεζική εκστρατεία κυβερνοκατασκοπείας στοχεύει «δεκάδες» δυτικές κυβερνήσεις

Μια συνεχιζόμενη επιχείρηση κυβερνοκατασκοπείας που συνδέεται με την Κίνα έχει διεισδύσει επιτυχώς σε «σημαντικό αριθμό θυμάτων» που περιλαμβάνει δυτικές κυβερνήσεις, διεθνείς οργανισμούς και την αμυντική βιομηχανία, δήλωσαν οι ολλανδικές αρχές πληροφοριών και ασφάλειας τη Δευτέρα.

Οι ολλανδικές αρχές αποκάλυψαν για πρώτη φορά τον Φεβρουάριο μια επιχείρηση που στόχευε τις συσκευές FortiGate edge και σημείωσαν την ανακάλυψη ενός νέου trojan απομακρυσμένης πρόσβασης με το όνομα ” Coathanger “, σχεδιασμένο να διατηρεί την πρόσβαση σε συσκευές FortiGate. Η έκθεση του Φεβρουαρίου προέκυψε από έρευνα για παραβίαση στο ολλανδικό Υπουργείο Άμυνας και η έκθεση της Δευτέρας καταλήγει στο συμπέρασμα ότι «η κινεζική εκστρατεία κατασκοπείας στον κυβερνοχώρο φαίνεται να είναι πολύ πιο εκτεταμένη από ό,τι ήταν γνωστό στο παρελθόν», ανέφεραν οι ολλανδικές αρχές σε δήλωση .

Η επιχείρηση που συνδέεται με την Κίνα απέκτησε πρόσβαση σε τουλάχιστον 20.000 συστήματα FortiGate παγκοσμίως μέσα σε λίγους μήνες το 2022 και το 2023 χρησιμοποιώντας μια ευπάθεια που είχε επιδιορθωθεί από τότε στο λογισμικό FortiGate FortiOS, δήλωσαν οι ολλανδικές αρχές. Οι χάκερ γνώριζαν για την ευπάθεια για τουλάχιστον δύο μήνες πριν η Fortinet ανακοινώσει την ευπάθεια, μολύνοντας περίπου 14.000 συσκευές κατά τη διάρκεια αυτής της περιόδου, σύμφωνα με τις ολλανδικές αρχές.

Οι στόχοι περιλαμβάνουν «δεκάδες» δυτικές κυβερνήσεις, διεθνείς οργανισμούς και μεγάλο αριθμό εταιρειών της αμυντικής βιομηχανίας. Η κινεζική επιχείρηση εγκατέστησε κακόβουλο λογισμικό σε συστήματα συνδεδεμένα με ένα άγνωστο υποσύνολο «σχετικών» στόχων, και ακόμη κι αν αυτοί οι στόχοι ενημέρωσαν το FortiGate, οι Κινέζοι χάκερ ήταν σε θέση να διατηρήσουν την πρόσβαση στα συστήματα, σύμφωνα με την ολλανδική έρευνα.

Η Fortinet δεν απάντησε σε αίτημα για σχόλιο την Τρίτη.

Ο Liu Pengyu, εκπρόσωπος της κινεζικής πρεσβείας, δήλωσε στο CyberScoop, ότι η κινεζική κυβέρνηση αντιτίθεται σε «οποιεσδήποτε αβάσιμες συκοφαντίες και κατηγορίες κατά της Κίνας» και ότι η χώρα «είναι σημαντικό θύμα κυβερνοεπιθέσεων».

«Τηρούμε σταθερή στάση απέναντι σε κάθε μορφή κυβερνοεπιθέσεων και καταφεύγουμε σε νόμιμες μεθόδους για την αντιμετώπισή τους. Η Κίνα δεν ενθαρρύνει, δεν υποστηρίζει ή δεν αποδοκιμάζει επιθέσεις που εξαπολύουν χάκερ», δήλωσε ο Pengyu. «Η διατήρηση της ασφάλειας του κυβερνοχώρου είναι μια παγκόσμια πρόκληση. Όπως συμβαίνει με άλλα θέματα, οι ψευδείς κατηγορίες ή η αντιπαράθεση μπλοκ θα βλάψουν μόνο τη συλλογική απάντηση στις απειλές που αντιμετωπίζει ο κόσμος για την ασφάλεια στον κυβερνοχώρο».

Η εκστρατεία που περιγράφονται από τις ολλανδικές αρχές υπογραμμίζει τη συνεχιζόμενη κατάχρηση των συσκευών άκρων — συμπεριλαμβανομένων των τείχη προστασίας και των δρομολογητών — ως βασικό μέρος των εξελιγμένων κρατικών επιχειρήσεων hacking που έχουν στοχεύσει ευάλωτους δρομολογητές μικρών γραφείων και οικιακών γραφείων για να αποκτήσουν πρόσβαση σε ζωτικής σημασίας υποδομές και άλλα ευαίσθητα δίκτυα , όπως έχουν προειδοποιήσει αξιωματούχοι των ΗΠΑ .

«Οι συσκευές δικτύων Edge είναι ένα τεράστιο πρόβλημα σήμερα», δήλωσε ο Tom Hegel, κύριος ερευνητής απειλών της SentinelLabs. Ο Χέγκελ, ο οποίος παρακολουθεί τις κινεζικές επιχειρήσεις hacking και είναι εξοικειωμένος με την εκστρατεία που τόνισε η ολλανδική κυβέρνηση. Είπε ότι η ασφάλεια των συσκευών edge είναι «ένα μεγάλο πρόβλημα γιατί τόσο λίγοι έχουν τεχνολογία ασφαλείας για να τις υπερασπιστούν ή ακόμα και να τις παρακολουθούν. Ωστόσο, γίνεται η πιο συχνά στοχευμένη τεχνολογία».

Αν και δεν είναι γνωστό πόσες οντότητες έχουν εγκαταστήσει το κακόβουλο λογισμικό, οι ολλανδικές υπηρεσίες πληροφοριών «θεωρούν πιθανό ότι ο κρατικός παράγοντας θα μπορούσε ενδεχομένως να επεκτείνει την πρόσβασή του σε εκατοντάδες θύματα παγκοσμίως και να προβεί σε πρόσθετες ενέργειες, όπως η κλοπή δεδομένων», σύμφωνα με τη δήλωση.

«Οι λοιμώξεις από τον ηθοποιό είναι δύσκολο να εντοπιστούν και να αφαιρεθούν», έγραψαν οι αρχές. «Το NCSC και οι ολλανδικές υπηρεσίες πληροφοριών δηλώνουν επομένως ότι είναι πιθανό ο κρατικός παράγοντας να έχει ακόμα πρόσβαση σε συστήματα σημαντικού αριθμού θυμάτων».

Ο Hegel σημείωσε ότι το Coathanger είναι ένα εργαλείο που χρησιμοποιείται για απομακρυσμένη πρόσβαση και δυνατότητες backdoor. «Τα θύματα υψηλής αξίας μπορούν στη συνέχεια να δουν περαιτέρω κακόβουλο λογισμικό που εισάγεται στο δίκτυο μέσω αυτής της πρόσβασης», είπε.

Ο Χέγκελ αρνήθηκε να σχολιάσει συγκεκριμένους γνωστούς στόχους, αλλά είπε ότι «περιλαμβάνουν μια ποικιλία δημόσιων και ιδιωτικών οργανισμών που σχετίζονται με την παγκόσμια ατζέντα της Κίνας».

Γνωρίζοντας τις κινεζικές επιχειρήσεις hacking, πρόσθεσε, είναι πιθανό ότι οι χάκερ «χρησιμοποίησαν πολλαπλές οικογένειες κακόβουλου λογισμικού και υποδομές δικτύου που παραμένουν άγνωστες σε εμάς σήμερα και η διατήρηση της μακροπρόθεσμης πρόσβασης σε μια ευρεία ποικιλία οργανισμών είναι ιδιαίτερα σημαντική για αυτούς».

Η κινεζική πρεσβεία στην Ουάσιγκτον, DC, δεν απάντησε σε αίτημα για σχόλιο την Τρίτη. Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομής δεν απάντησε σε αίτημα για σχολιασμό σχετικά με το πόσες οντότητες των ΗΠΑ, αν υπάρχουν, στοχοποιήθηκαν στο πλαίσιο αυτής της επιχείρησης.

ΠΗΓΗ: CyberScoop

Cyberwar

Πωλείται για 200 δολάρια στο Dark Web το webmail της Ελληνικής Αστυνομίας!

Hacker με το ψευδώνυμο «DuckyMummy» πουλάει προσβάσεις σε λογαριασμούς webmail της Ελληνικής Αστυνομίας στο Dark Web (Σκοτεινό Διαδίκτυο) και στην ιστοσελίδα breachforums.st. Η τιμή έχει οριστεί στα 200 $. Δυστυχώς, ενώ τα διαπιστευτήρια λογαριασμών ηλεκτρονικού ταχυδρομείου της Ελληνικής Αστυνομίας, μέσω των οποίων διαμοιράζονται καθημερινά χιλιάδες ευαίσθητες πληροφορίες Ελλήνων πολιτών είναι στο σφυρί, δεν ειναι γνωστό αν οι αρμόδιες αρχές έχουν αντιληφθεί την παραβίαση!

Τι συνέβη;

O hacker DuckyMummy, γνωστή προσωπικότητα στον υπόκοσμο του εγκλήματος στον κυβερνοχώρο, έχει βγάλει στο σφυρί διαπιστευτήρια πρόσβασης (username και κωδικούς πρόσβασης) στο σύστημα webmail της Ελληνικής Αστυνομίας. Το webmail της ΕΛ.ΑΣ είναι προσβάσιμο αποκλειστικά απο στελέχη της Ελληνικής Αστυνομίας καθώς είναι το σημείο επικοινωνίας με τους πολίτες που ζητούν οποιοδήποτε έγγραφο τους αφορά. Αυτή η μη εξουσιοδοτημένη πρόσβαση θα μπορούσε ενδεχομένως να εκθέσει ευαίσθητες επικοινωνίες, εσωτερικά έγγραφα και επιχειρησιακές λεπτομέρειες που είναι κρίσιμες για την ασφάλεια και τη λειτουργικότητα των Αρχών.

Ο hacker επιβεβαιώνει την επίθεση του, αναρτώντας screenshots με μερικά από τα κλεμμένα διαπιστευτήρια και τις προσβάσεις στα συστήματα της Ελληνικής αστυνομίας. Η είδηση μάλιστα έγινε γνωστή στο διαδικτύο μέσω της πλατφόρμας κοινωνικής δικτύωσης X (πρώην Twitter) με σκοπό να ενημερωθούν για την πώληση ενδιαφερόμενοι που μπορεί να μην έχουν πρόσβαση στο Dark Web.

ΠΗΓΗ: secnews.gr

Cyberwar

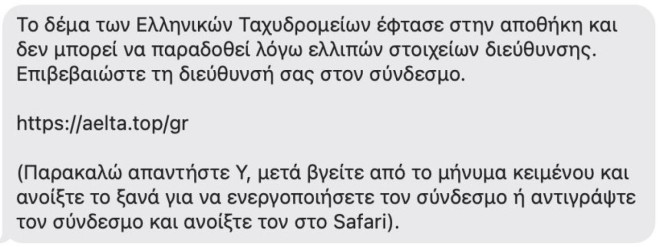

Μην ανοίξετε αυτό το μήνυμα! Νέα απάτη με δόλωμα πακέτο από τα ΕΛΤΑ

Απατεώνες αδειάζουν τους λογαριασμούς ανυποψίαστων πολιτών

Τις τελευταίες μέρες όλο και περισσότεροι έχουν λάβει στο κινητό του τηλέφωνο SMS ή μηνύματα στο imessage που αφορούν στην παραλαβή δεμάτων από τα ΕΛΤΑ, τα οποία βρίσκονται δήθεν σε εκκρεμότητα.

Οι παραλήπτες των μηνυμάτων καλούνται να επικαιροποιήσουν τα στοιχεία τους, ώστε να τους παραδοθεί το δέμα.

Τα μηνύματα αναφέρουν: «Το δέμα των Ελληνικών Ταχυδρομείων έφτασε στην αποθήκη και δεν μπορεί να παραδοθεί λόγω ελλιπών στοιχείων διεύθυνσης. Επιβεβαιώστε τη διεύθυνσή σας στον σύνδεσμο.

(Παρακαλώ απαντήστε Y, μετά βγείτε από το μήνυμα κειμένου και ανοίξτε το ξανά για να ενεργοποιήσετε τον σύνδεσμο ή αντιγράψτε τον σύνδεσμο και ανοίξτε τον στο Safari)».

Η Δίωξη Ηλεκτρονικού Εγκλήματος προειδοποιεί τους πολίτες πως πρόκειται για μια ακόμα προσπάθεια «ηλεκτρονικού ψαρέματος», μέσω της οποίας επιτήδειοι επιχειρούν να αποκτήσουν πρόσβαση σε προσωπικά στοιχεία πολιτών. Σε περίπτωση λοιπόν που λάβετε ένα τέτοιο μήνυμα μην πατήσετε πάνω στο ενεργό link και μην προχωρήσετε σε καμία ενέργεια.

ΠΗΓΗ: Star.gr

-

Ιράν6 ώρες πριν

Ιράν6 ώρες πρινΚόκκινος συναγερμός στο κεντρικό Ισραήλ! Εκτοξεύτηκε βαλλιστικός πύραυλος από την Υεμένη – Αναχαιτίστηκε με επιτυχία λέει ο IDF

-

Video10 ώρες πριν

Video10 ώρες πρινΙσραήλ: Αν χτυπήσει πυρηνικά, αρχίζει η καταστροφή

-

Video12 ώρες πριν

Video12 ώρες πρινΑσταμάτητο το Ισραήλ! Βομβάρδισε Ρωσική βάση στην Συρία

-

Εξωτερική Πολιτική2 ημέρες πριν

Εξωτερική Πολιτική2 ημέρες πρινΣτο επίκεντρο η ελληνοαμερικανική συνεργασία σε συνάντηση του Μητσοτάκη με Αμερικανούς γερουσιαστές στα Χανιά

-

Αναλύσεις2 ημέρες πριν

Αναλύσεις2 ημέρες πρινQuo vadis κύριε Γεραπετρίτη;

-

Γενικά θέματα2 ημέρες πριν

Γενικά θέματα2 ημέρες πρινΜία νέα αρχή για το «Γεωπολιτικό»

-

Ιράν2 ημέρες πριν

Ιράν2 ημέρες πρινKίνηση υψηλού ρίσκου του Ισραήλ! Δεν αποκλείει χτύπημα στα πυρηνικά του Ιράν ο Νετανιάχου – Πότε θα χτυπήσει;

-

Αστυνομία2 ημέρες πριν

Αστυνομία2 ημέρες πρινΑποκάλυψη! Ειδικό λογικό ισραηλινής κατασκευής για μαζική αναγνώριση προσώπων αποκτά η ΕΛ.ΑΣ.